Buenas que tal, que triste es saber esta noticia, siendo que este año adquirí un Asus Zenfone 2, que vino desde una tienda de alguna parte de Singapur, y yo recién ahora me entero, gracias por la noticia, se ve muy interesante.-

Saludos

Saludos

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú

Citarcreo que es una buena practica colocarse del lado del programador que trabajo durante semanas para poder adquirir fondos monetarios, lo cual parece justo. no es asi para el caso de una empresa, ya que esta paga a sus trabajadores por el trabajo en si, desempeñado en la firma, pero al momento en que realizan la venta del software estas lo hacen de manera injusta por decirlo asi, ya que no ponene al mismo pie de igualdad las ganancias monetarias, ya que el sueldo de un trabajador no llega ni al 20 % del costo del software, creando de esta forma un negocio injusto, asimismo lo dificultan mas aun cuando la empresa es la unica encargada bajo "Contrato" para brindar el soporte tecnico, a mi parecer esto demuestra claramente los intereses y las intenciones reinantes, que son solo intereses que benefician en todo momento a la empresa.

A estas alturas me pregunto también por los desarrolladores. La gente tiene que vivir...y en lo particular, el software cuando es para uso empresarial no me parece mal que se tenga que pagar.

Citar¿Puede afectar / está afectando la privacidad del código al desarrollo humano?

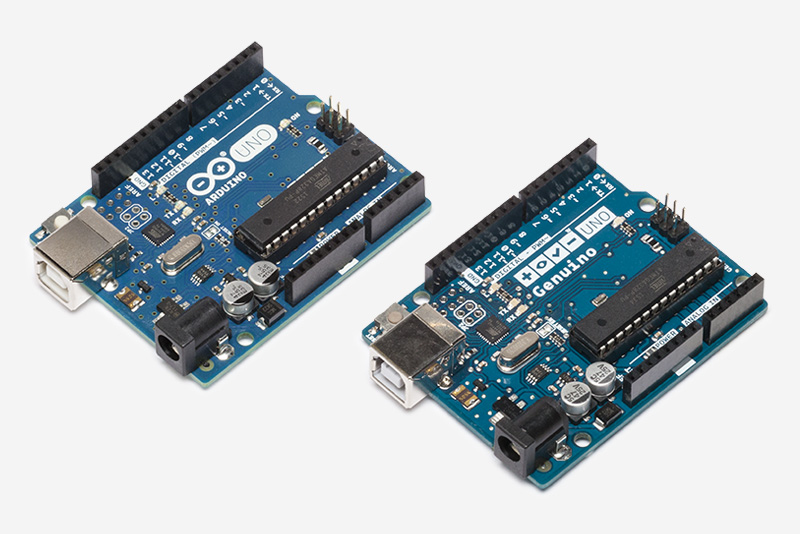

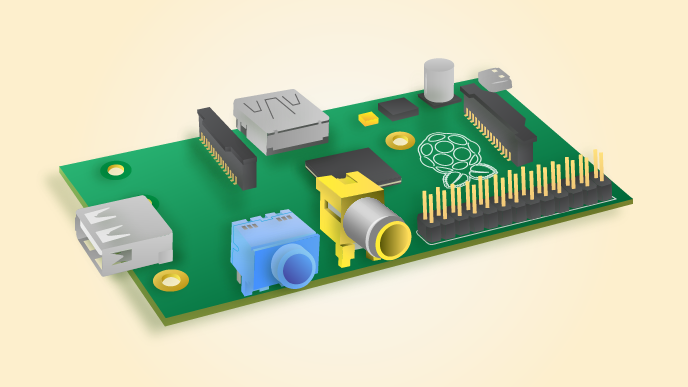

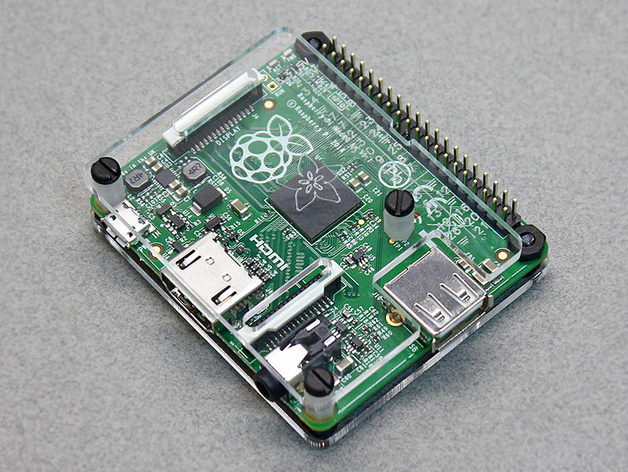

.jpg/1280px-Raspberry_Pi_2_Model_B_v1.1_top_new_(bg_cut_out).jpg)