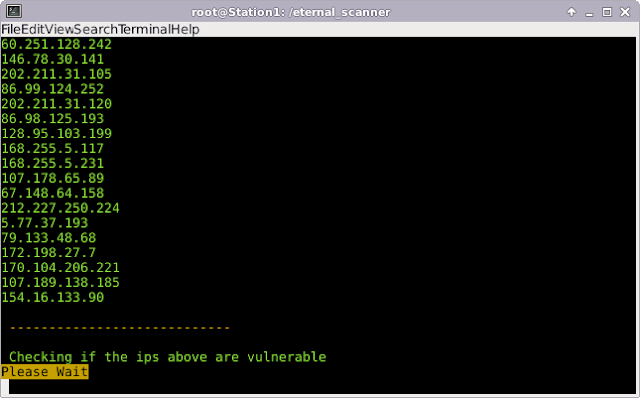

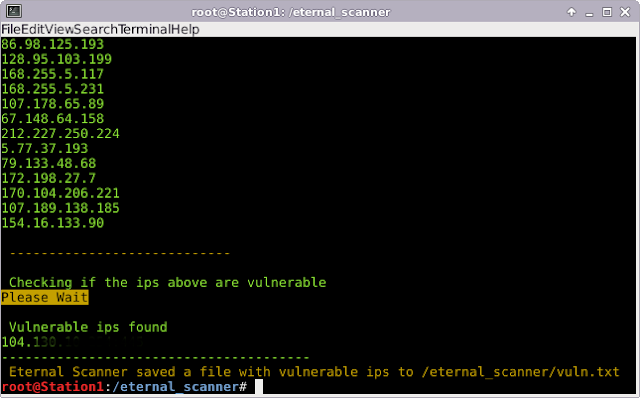

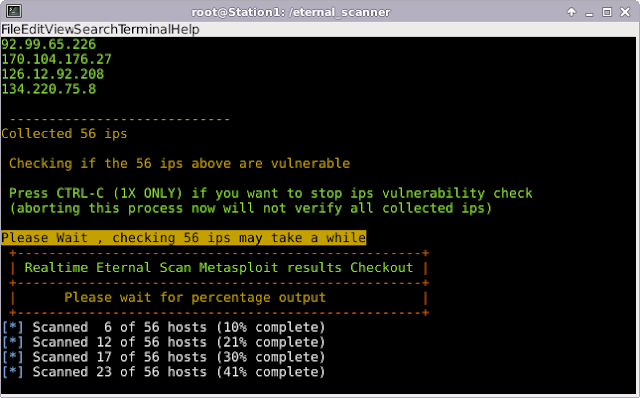

Escáner Eternal es un escáner de red para Evere Blue exploit CVE-2017-0144.

Requisitos

• masscan

• metasploit-framework

Cómo instalar

• git clone No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

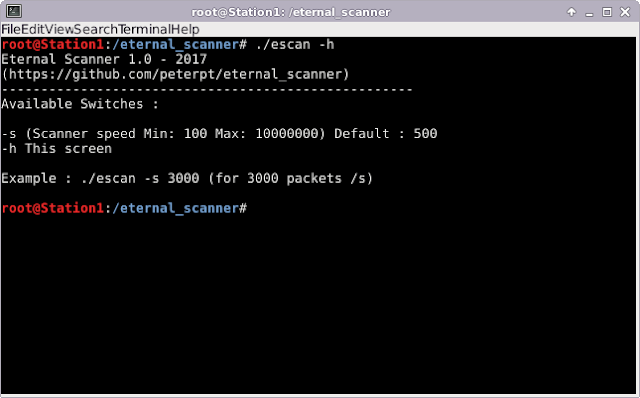

• cd eternal_scanner && ./escan

• OR ./escan -h (to change scanner speed)

Requisitos de instalación

• apt-get install masscan metasploit-framework