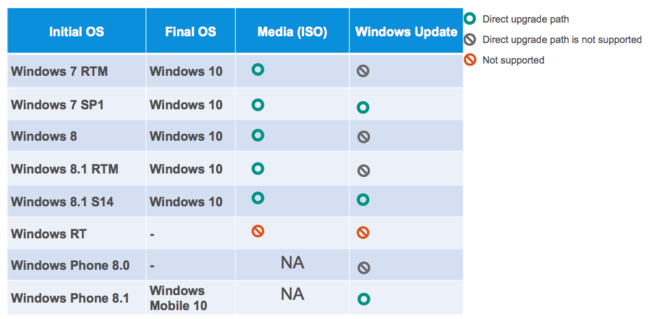

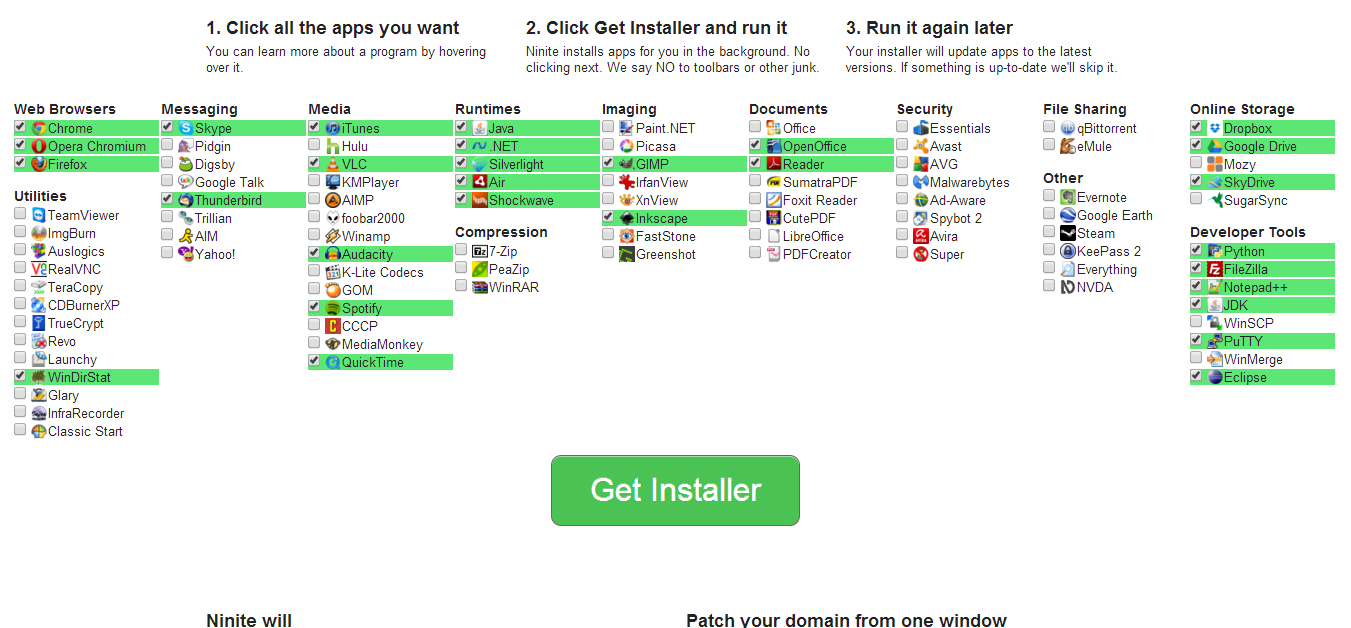

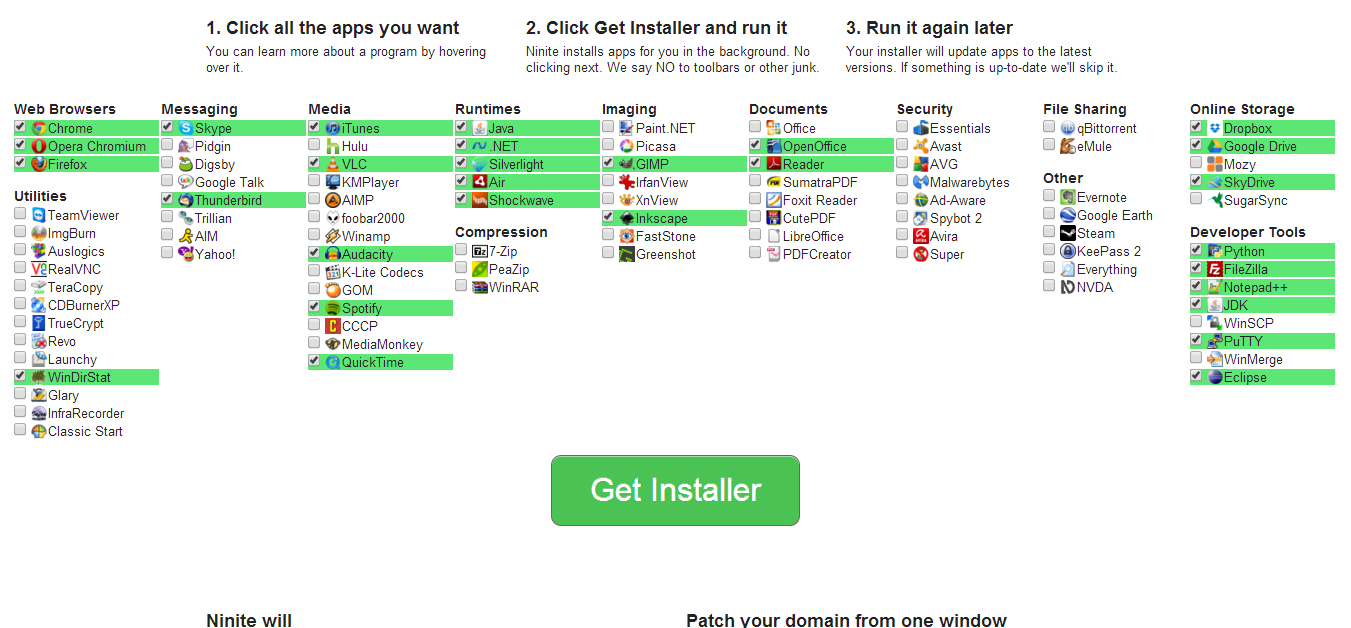

Acabas de formatear tu pc e instalaste Windows, tu pregunta es: Que programa le instalo a continuación? Muy fácil entras a la web de No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta y seleccionas los programas que deseas instalar y automaticamente se descargan e instalan.

Luego de seleccionar tus programas le das a donde dice "Get Installer" y descarga un archivo.exe el dual debes ejecutar como administrador y aparecerá lo siguiente:

Está descargando e instalado los programas que seleccionaste! Así de sensillo...

Lo bueno de esa web es que te baja todo junto y todas las últimas versiones de cada software que allas seleccionado!

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Luego de seleccionar tus programas le das a donde dice "Get Installer" y descarga un archivo.exe el dual debes ejecutar como administrador y aparecerá lo siguiente:

Está descargando e instalado los programas que seleccionaste! Así de sensillo...

Lo bueno de esa web es que te baja todo junto y todas las últimas versiones de cada software que allas seleccionado!

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta