¿Alguna vez has querido mandar un WhatsApp anónimo por cualquier motivo? A diferencia de las llamadas de voz, que permiten eliminar la identificación y aparecer como "número oculto" o "número privado", la mensajería instantánea no permite hacer esto. Ahora bien, existen servicios online que nos permiten utilizar la mensajería instantánea, en este caso WhatsApp, de forma anónima.

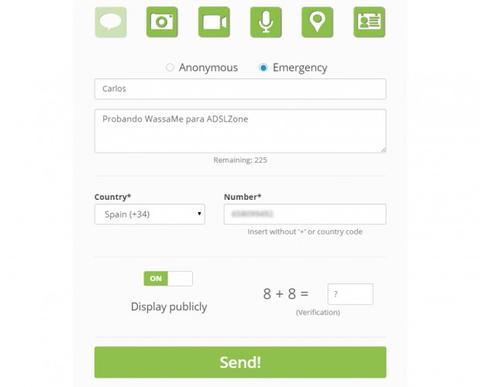

Ya sea un mensaje de texto, una nota de voz, una fotografía, un vídeo, una vCard o tu ubicación lo que quieras enviar... con esta herramienta puedes hacerlo. Además, te ofrece la posibilidad de enviar un mensaje de WhatsApp anónimo sin nombre, o bien un mensaje de emergencia en el que puedes hacer aparecer tu nombre. Todos estos mensajes, que como es evidente son gestionados por los servidores de No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, que presta el servicio, pueden mostrarse de forma pública, o no.

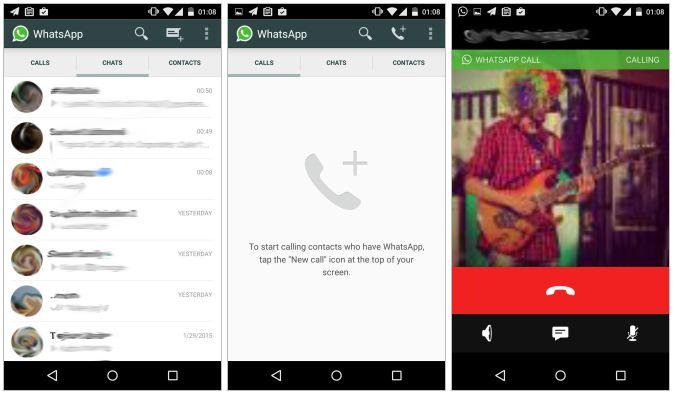

En la captura que acompaña al artículo podéis ver cómo funciona la herramienta, accesible directamente desde el navegador web. En un primer menú horizontal escogemos si queremos enviar un mensaje de texto, una fotografía, un vídeo, una nota de voz, una ubicación o una tarjeta de contecto vCard. A continuación, si queremos un mensaje completamente anónimo, o bien incluir nuestro nombre.

Por último, como es evidente, queda incluir nuestro archivo adjunto, o bien rellenar el cuadro de texto con el mensaje que queremos enviar. Como sistema de seguridad contra bots, este servicio web incorpora un captcha, el cual será necesario que rellenemos correctamente para poder enviar el mensaje correspondiente. Su funcionamiento es así de simple y, siguiendo estos sencillos pasos, enviaremos el mensaje anónimo que queramos al número que hayamos escogido.

Anteriormente existían otras herramientas similares a esta que, por unos motivos u otros, han sido retiradas o han dejado de funcionar. Por el momento, Wassame es una de las únicas alternativas para enviar mensajes de WhatsApp de forma anónima.

FUENTE| adslzone