Todo va a depender del tipo de politicas que tenga internamente cada empresa. Como preguntan los muchachos estaria bueno que comentes cuales son las webs que brindan vpns y estan entregando info. Mas que nada para saber NO elegirlas en caso de contratarlas.

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

#42

Dudas y pedidos generales / Re:Alguna Idea para un Proyecto de seguridad

Octubre 10, 2017, 10:12:35 PM

Todo va a depender del nivel que manejes tambien pero ahi van algunas ideas mias..

Control de Botnets

Rastreos de bitcoins

Analisis de Malware.

Control de Botnets

Rastreos de bitcoins

Analisis de Malware.

#43

Off Topic / Pelicula 'hacker': ALGORITHM.

Octubre 08, 2017, 01:42:15 PM

Gente buenas tardes,

Quería compartirles esta película subida a Youtube gratis de manera LEGAL, en ingles con subtitulos en español y calidad 1080HD. La película es del 2014, pero hace poco la vi y queria compartirla para aquellos que aun no la vieron o estan entrados.

La trama es excelente, casi tanto que hasta el mismo Steve Wozniak (cofundador de Apple) opino: "Sin poder despegarme de la película". Un hacker freelance ha encontrado contenido extraño en un software del gobierno. Sin embargo, su curiosidad hará que él y sus amigos sean perseguidos solo por tratar de descubrir de qué se trata. Ese es el argumento de Algorithm, una película escrita y dirigida por Jon Schiefer.

Sin mas que decir, la comparto, espero que les guste:

ALGORITHM The Hacker Movie: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Quería compartirles esta película subida a Youtube gratis de manera LEGAL, en ingles con subtitulos en español y calidad 1080HD. La película es del 2014, pero hace poco la vi y queria compartirla para aquellos que aun no la vieron o estan entrados.

La trama es excelente, casi tanto que hasta el mismo Steve Wozniak (cofundador de Apple) opino: "Sin poder despegarme de la película". Un hacker freelance ha encontrado contenido extraño en un software del gobierno. Sin embargo, su curiosidad hará que él y sus amigos sean perseguidos solo por tratar de descubrir de qué se trata. Ese es el argumento de Algorithm, una película escrita y dirigida por Jon Schiefer.

Sin mas que decir, la comparto, espero que les guste:

ALGORITHM The Hacker Movie: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#44

Seguridad web y en servidores / Re:Verificar si el servidor web onion esta disponible con Onioff

Octubre 02, 2016, 11:39:54 PM

Justo ayer un colega la twitteo y verifique.. funciona. Para lo que se propone es simple y util.

Saludos.

Saludos.

#45

Dudas y pedidos generales / Re:Ejecutar sin privilegios desde usuario root. Kali Linux

Octubre 02, 2016, 06:30:49 PM

Fijate si siguiendo esta guia te sirve: No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta

Sino, postea una imagen del error al tirar el bundle install. En el peor caso, crea un user no root. Je.

Saludos.

Sino, postea una imagen del error al tirar el bundle install. En el peor caso, crea un user no root. Je.

Saludos.

#46

Noticias Informáticas / Mapa de contraseñas wifi de los aeropuertos mas importantes

Octubre 02, 2016, 03:34:36 PM

Bueno segun cada uno y el estilo de vida que lleva, a muchos nos paso que estemos en un Aeropuerto y era importante conectarnos sin tener que usar el plan de datos, les dejo un mapa de los aeropuertos mas importantes del mundo con informacion respecto a sus WIFI y contraseñas.

En algunas son libres, y en otras detalla la clave. Personalmente me sirvió, en algunos de USA. Replico la info para aquellos que necesiten conectarse desde algún aeropuerto y no quieran pagar la membresia que generalmente te suelen cobrar.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

#47

Dudas y pedidos generales / Re:¿Qué le puedo hacer a esta web?

Octubre 02, 2016, 12:27:44 AM

Parece tener un /controlpanel/, un path para loguear usuarios, admin, etc, verifica eso, que tipo de banner podes sacar, servicio, que version, verifica si puede ser vulnerable a xss al igual que el otro resultado de un posible xss, fijate si es un falso positivo o si realmente es un buen indicio para intentar avanzar por ese lado.

Deberias ponerte mas canchero con el pentesting jeje. Sigue la data que te dio rand0m.

Saludos.

Deberias ponerte mas canchero con el pentesting jeje. Sigue la data que te dio rand0m.

Saludos.

#48

Dudas y pedidos generales / Re:Problema interfaz - implementación [c++]

Octubre 01, 2016, 10:43:24 AMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Muchas gracias hombre, ha funcionado sin percance.

PD: hay botón de gracias?

Que me corrijan, pero creo que a determinada cantidad de posteos 50 o algo asi se te habilita para dar Karma + o -.

Esta debajo del avatar de la persona.

Saludos bro.

#49

Dudas y pedidos generales / Re:ARP Spoof

Septiembre 25, 2016, 09:41:34 PM

Suponete que una maquina quiere enviar un paquete mediante una aplicacion a una maquina especifica, cuando se desea saber que IP tiene 'x' maquina, es necesario preguntarlo, esto se realiza mediante ARP, lo hace enviando al broadcast como bien dijiste y cuando lo pregunta, las maquinas de la red leeran el mensaje pero unicamente la maquina que posea esa ip dira SOY YO y tengo la siguiente direccion.

Todas las maquinas de la red van a recibir ese paquete y actualizaran sus tablas respectivas. Lo que vos haces con el ARPspoof es basicamente inundar la red con paquetes de ARP diciendo que nuestra MAC esta asociada a 'X' ip de la victima que queres suplantar... y que nuestra MAC tambien esta asociada a la ip del router por ejemplo.

Todas las maquinas de la red van a recibir ese paquete y actualizaran sus tablas respectivas. Lo que vos haces con el ARPspoof es basicamente inundar la red con paquetes de ARP diciendo que nuestra MAC esta asociada a 'X' ip de la victima que queres suplantar... y que nuestra MAC tambien esta asociada a la ip del router por ejemplo.

#50

Seguridad web y en servidores / Re:¿TOR? ¡ No en mi servidor !

Septiembre 25, 2016, 09:31:28 PM

Muy buen post, solo un comentario a tener en cuenta, que habria que tener un control de los feedbacks de esas ips que se reciben, las fuentes, como tambien la posibilidad de evitar un falso positivo, o que una persona malintencionada no intente generar una entrada falsa del mismo rango que el servidor a la fuente de alimentacion de ips.

Saludos, buen post.

Saludos, buen post.

#51

Dudas y pedidos generales / Re:Nmap tecnica para el filtrado de puertos

Septiembre 25, 2016, 09:20:59 PM

Proba fragmentando los paquetes con el flag "-f" y con un mtu cambiado. Podrias probar tambien usando un -T2.. o -T1 va a ir mucho mas lento y va a tardar mas, pero bueno, suficiente que pudiste evadirlo segun decis. Tambien podrias cambiar valores del TTL y viendo como reacciona...

#52

Seguridad Wireless / Re:Hackeando redes wi-fi sencillamente sin fuerza bruta.

Septiembre 25, 2016, 04:36:45 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No entiendo la version de wifislax?

la ultima

WIfislax no tiene el gestor de paquetes apt. Por lo que tengo entendido usa slapt-get, o tiene alguna alternativa mas creo recordar.

Es una de las razones por la cual al abrir esa ventana te tira error.

#53

Seguridad Wireless / Re:Hackeando redes wi-fi sencillamente sin fuerza bruta.

Septiembre 25, 2016, 03:53:57 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Yo tengo este problema y no soy capaz de arreglarlo.

Que distro usas?

#54

Off Topic / Re:Armar team de research via IRC.

Septiembre 24, 2016, 07:00:20 PMNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola,

Ya existe esto: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Anotense!

Saludos,

ANTRAX

Si ANTRAX, disculpa por abrirlo, si bien existe eso, la descripcion de "desarrollaremos proyectos relacionados a la obtencion de información, métodos de propagación de malware avanzados como "badusb", proyectos de electrónica orientados al hacking y en general cualquier empresa que nos parezca difícil e interesante."..

No me parecía tan acertada como un team de research, desde hacer un CTF a reversear un binario. Lo vi mas apuntado a un equipo de desarrollo avanzado, que a un research de pentesting. O CTF's colaborativos. Ya con un user via IRC estabamos resolviendo un CTF para entrar en calor..

Disculpas si fue mala interpretacion, de todo modo si prefieren mantener ese thread, borren este no hay ningun drama. Un abrazo.

#55

Debates, Reviews y Opiniones / Re:Trabajadores en informatica, expectativa-realidad

Septiembre 24, 2016, 02:57:20 PM

Dedicate a la parte mas difícil y obtene mayores ganancias $. No, no hablo del carding jaja.. sino del Research. Busca vulnerabilidades, comercialas, se bueno en eso, y te aseguro que tenes un mercado optimo para tu estilo de vida.

De todos modos, no todo el mundo logra llegar a ser bueno en lo que respecta a research/exploiting. Pero con esfuerzo y paciencia todo se puede.

Saludos.

De todos modos, no todo el mundo logra llegar a ser bueno en lo que respecta a research/exploiting. Pero con esfuerzo y paciencia todo se puede.

Saludos.

#56

Off Topic / Re:Armar team de research via IRC.

Septiembre 24, 2016, 02:51:31 PM

Bienvenido sea entonces.. esperamos mas.. durante el día y noche estaré por el IRC de underc0de este finde. Cualquier cosa me encuentran ahí y vamos hablandolo.

Saludos.

Saludos.

#57

Off Topic / Armar team de research via IRC.

Septiembre 24, 2016, 02:38:06 AM

Buenas hoy estaba hablando con un usuario en el irc de underc0de. Y luego de unos privados, se me ocurrió que tal armar algún 'team' de research, no me refiero a un team pro anonym0us e ir tirando webs por internet, sino un team por así llamarlo formalmente 'ético', para darle mas movimiento al IRC y así también investigar o simplemente ayudar a personas que tengan interes en evolucionar en el research de seguridad/inseguridad.

Lo posteo acá en off-topic porque es algo que se me ocurrió en base a la charla con esta persona y ayudarlo en un CTF.

Por ejemplo ya que nombre CTF, podríamos de hecho entre todos elegir un CTF, y tratar de pasarlo, la idea seria no utilizar alguna guia, ni nada, cada uno independientemente, pero todos en el mismo objetivo, a medida que alguien se estanque alguno dar alguna pista, y asi ayudar en tiempo real. De esta manera permite mas interactividad y proactividad de dudas y preguntas. Obviamente el dia de mañana podriamos buscar vulnerabilidades webs en ambientes reales o como les parezca, de una manera etica y solo con el fin de progresar.

Es algo que se me ocurrió... no se si es buena o mala idea, pero lo que si como requerimientos estaria bueno que aquellos que se sumen deberían tener un básico de linux terminal, ingles, y sobre todas las cosas disponibilidad al menos de 1 o 2 horas por la noche, aunque la mayor actividad podríamos dedicarle el fin de semana. Eso se vera...

No se es una vaga idea que se me ocurrió, yo suelo estar por las noches.. y el IRC suele tener actividad de algunos pero muy escasa, y de este modo podríamos darle mas vida. Tambien podría ser como alternativa algún chat underc0de de modo privado, con password para restringirlo a ciertas personas. No se, cualquier idea que se mezcle con lo que posteo seria bienvenido.

Saludos.

Lo posteo acá en off-topic porque es algo que se me ocurrió en base a la charla con esta persona y ayudarlo en un CTF.

Por ejemplo ya que nombre CTF, podríamos de hecho entre todos elegir un CTF, y tratar de pasarlo, la idea seria no utilizar alguna guia, ni nada, cada uno independientemente, pero todos en el mismo objetivo, a medida que alguien se estanque alguno dar alguna pista, y asi ayudar en tiempo real. De esta manera permite mas interactividad y proactividad de dudas y preguntas. Obviamente el dia de mañana podriamos buscar vulnerabilidades webs en ambientes reales o como les parezca, de una manera etica y solo con el fin de progresar.

Es algo que se me ocurrió... no se si es buena o mala idea, pero lo que si como requerimientos estaria bueno que aquellos que se sumen deberían tener un básico de linux terminal, ingles, y sobre todas las cosas disponibilidad al menos de 1 o 2 horas por la noche, aunque la mayor actividad podríamos dedicarle el fin de semana. Eso se vera...

No se es una vaga idea que se me ocurrió, yo suelo estar por las noches.. y el IRC suele tener actividad de algunos pero muy escasa, y de este modo podríamos darle mas vida. Tambien podría ser como alternativa algún chat underc0de de modo privado, con password para restringirlo a ciertas personas. No se, cualquier idea que se mezcle con lo que posteo seria bienvenido.

Saludos.

#58

Off Topic / Re:24/09: Feliz Cumpleaños, ANTRAX!!!!

Septiembre 24, 2016, 02:12:03 AM

Felicidades che.. exitos and have fun.

#59

Dudas y pedidos generales / Re:problemas virtual box kali linux

Septiembre 20, 2016, 10:09:05 PM

Verifica este post: No tienes permitido ver los links.

Registrarse o Entrar a mi cuenta

Parece ser el mismo error. Contanos, saludos.

Parece ser el mismo error. Contanos, saludos.

#60

Soluciones de Wargames / VulnHub @ Completando CTF: Billy Madison 1.1

Septiembre 20, 2016, 01:03:19 AM

Resolviendo (Billy Madison 1.1 CTF - Walkthrough)

Sin dudas un gran CTF, congrats a Brian Johnson. Como se me hizo costumbre y adicción a estos ctf's, es mi tercer writeup. Les dejo mis dos anteriores Walkthroughs:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O en la misma web de VulnHub: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Billy Madison 1.1 @ No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

En mi caso la ip objetivo es : [192.168.0.110]. Procedo a escanear el sistema objetivo con nmap y obtenemos el siguiente resultado:

root@X55:/home/cnfs# nmap -T5 -v -A 192.168.0.110 -p0-65535

Código: php

Ok, 7 puertos.. vamos a investigar.

# PORT_445 y 139:

Pertenece a SMB. Verificamos y nos damos cuenta que permite el ingreso de usuario anónimo:

Si hacemos un 'more ebd.txt' logramos leer el siguiente contenido:

"Erics backdoor is currently CLOSED"

Mm que raro nos dará info veraz sobre el estado de algún troyano en el servidor?.. sigamos. Los archivos restantes los verifique y no logre obtener info relevante, así mismo la carpeta IPC$ no me permitía hacer nada de momento.

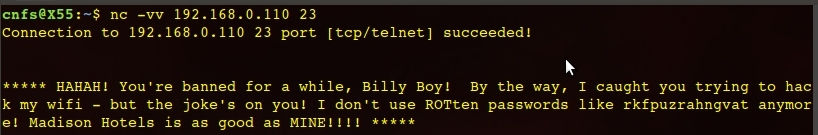

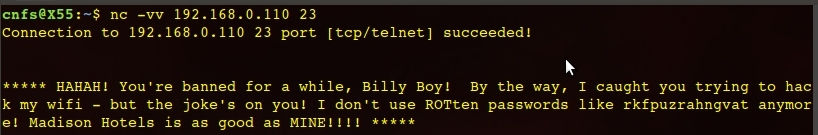

# PORT_23:

El puerto por default de telnet... veamos:

Wow... se pone interesante. Parece que hemos sido 'baneados' momentáneamente, y si intentamos re-conectar al puerto con netcat, ya no nos deja.

Me llama la atención esta frase "I don't use ROTten passwords like rkfpuzrahngvat anymore"...

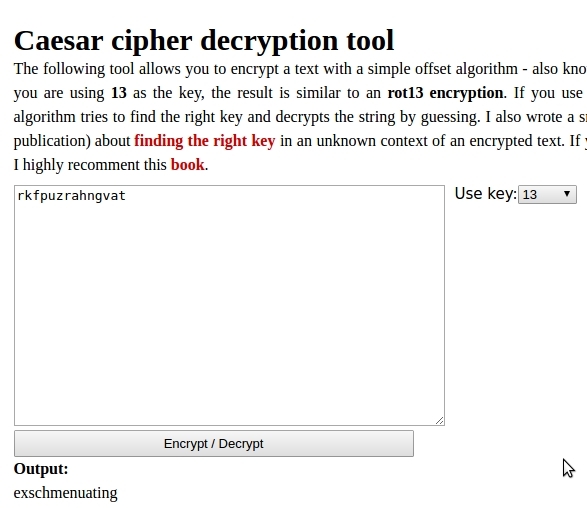

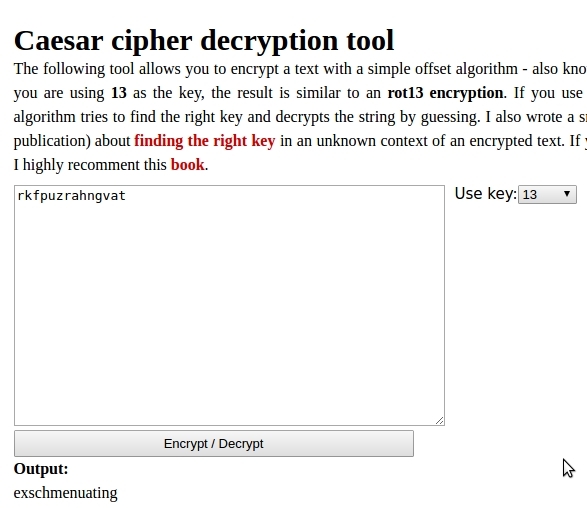

ROTten.. passwords.. rkfpuzrahngvat... mmm todo parece indicar que se refiere a un cifrado. Y creo estar en lo cierto, ROT13 es un cifrado Cesar que suele utilizarse para esconder un texto. Se suele cambiar las letras por 13 posiciones del abecedario adelante. Es decir para "R"+13 lugares hacia delante seria "E" y así.. utilizo el diccionario INGLES en este caso. Compruebo con la siguiente web que me facilita el trabajo:

Y el resultado es: exschmenuating

Mmmm espero tener razón y que esto me sirva en algún momento.

Seguimos investigando los puertos.

# PORT_22:

Intente de mil maneras conectarme y tratar de obtener información relevante pero no logro obtener nada. Procedo a seguir con otro puerto.

# PORT_80:

Nos conectamos via browser al puerto HTTP y nos arroja el siguiente resultado:

Bueno parece que nos da un poco de información sobre que pudo haber sucedido.. nos dice que si estamos leyendo esto, es porque ha clickeado en el link que le enviaron y que la pc fue bloqueada y no se puede acceder al trabajo en el que tanto ha trabajado Billy para graduarse.

# PORT_2525:

No nos da mucha información solo podemos rescatar un banner que nos da referencia a que esta corriendo "220 BM ESMTP SubEthaSMTP", si googleo un poco entiendo según la siguiente web (No tienes permitido ver los links. Registrarse o Entrar a mi cuenta) que es una implementacion SMTP en java. Pero no podemos saber mas nada sobre esto actualmente... seguimos.

# PORT_69:

Si revisamos con atención el resultado de NMAP nos decía lo siguiente sobre el puerto 69:

69/tcp open http BaseHTTPServer

| http-generator: WordPress 1.0

| http-methods:

|_Supported Methods: HEAD GET POST OPTIONS

|_http-server-header: MadisonHotelsWordpress

|_http-title: Welcome | Just another WordPress site

Parece ser que corre un tipo de Wordpress site... vamos a verificarlo via browser:

Efectivamente, vemos que parece ser un tipo de blog. Voy a proceder a correr la conocida herramienta WPSCAN y ver en que puede ayudarme:

Código: php

Y el resultado es el siguiente:

Hay algunas cosas que resaltar, parece ser un Wordpress 1.0 lanzado en el 2004... sin embargo tiene un theme que pertenece al 2011.. (si bien no es relevante esto, hace ruido..) sin ningún tipo de plugin instalado, por otro lado no logra encontrar el path del THEME. "wp-content" parece no existir.

Y por ultimo el header segun WPSCAN lo resalta como interesante: "MadisonHotelsWordpress".

Esto me hizo volver al mensaje del netcat en el puerto 23. Donde descifre el mensaje en ROT13, intente agregarlo como "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta".. sin embargo no funciono.. ya dándome por vencido pensando que era una mala idea, intente ingresarlo en el default HTTP puerto 80: "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta", y... funciono!:

Vemos al parecer que son unas notas hechas por Eric, (el que intenta arruinar la vida de Billy). Anota que intentara atacar otras victimas, entre ellas la novia de Billy, "Veronica".. intentara atacarla mediante un phishing y ver si ella cae. Luego por la ultima nota vemos que al parecer funciono, Veronica cayo ante el phishing.

Nos da a entender que el "capturo todo el trafico" y el nombre del file contiene la palabra "veronica". Luego hay un monitor log que indica las ip's baneadas. Entre ellas en la actualidad aparece mi IP jeje... recuerdan cuando me baneo el telnet?.

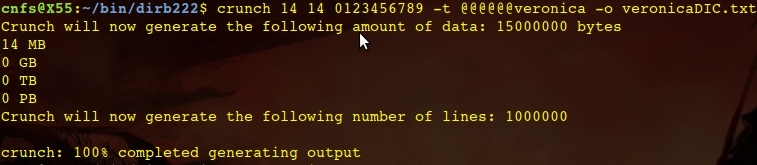

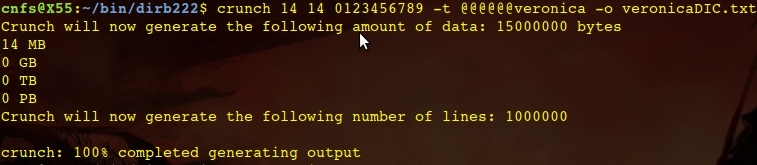

Seguramente haya otras maneras de hacerlo quizás sin usar tantos recursos, o en algún wordlist pre-creado por internet, pero prefiero utilizar crunch como modo 'creativo' y crear mi propio Wordlist, mediante el cual lo invocaremos con dirbuster para bruteforcear el path http y encontrar el ".cap" que dice que guardo.

Luego de algunos testeos decido crear con Crunch el siguiente wordlist:

Una vez generado, lo invoco con dirbuster y bruteforceo el path http:

Y al parecer funciono, obtengo un código [200] con el siguiente file:

FILE: "012987veronica.cap"

Una vez descargado lo siguiente era abrir el archivo ".cap" con el wireshark y analizarlo.

Bien, logramos entender como es que Veronica cayo en el PHISHING enviado por Eric.

Hay una serie de e-mails capturados en el "012987veronica.cap". El primero de ellos:

Luego con la seguidilla de mails, Veronica le responde que el Antivirus bloqueo ese archivo, que intente subirlo el directamente via FTP. El cual permanece oculto hasta que se lo invoca mediante el "Spanish Armada" combo... mmm que sera esto. Y nos adjunta una direccion de Youtube en relación a BillyMadison y su teacher (hermosa).

El le contesta que por favor le cree la siguiente cuenta en el FTP username: "eric" y el password "ericdoesntdrinkhisownpee".. Luego ella le responde que fue creada, el envía un nuevo email diciéndole que uplodeo el file y que debería ejecutarlo ella con su cuenta. Finalmente ella le envía el ultimo e-mail reportandole que ejecuto el archivo y que su pc se comporta de manera extraña, el antivirus reporta alerta y que apagara la pc luego de enviarle este ultimo email ya que esta preocupada sobre los archivos que contiene la pc y sobre todo los de Billy sobre su trabajo final de grado.

Termina allí la captura "012987veronica.cap".

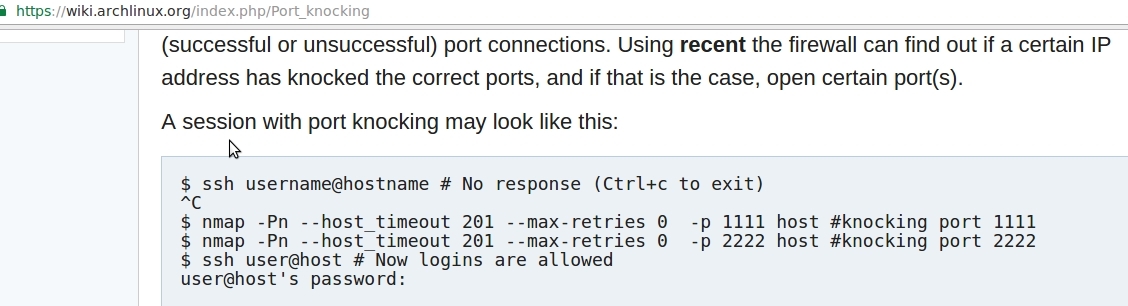

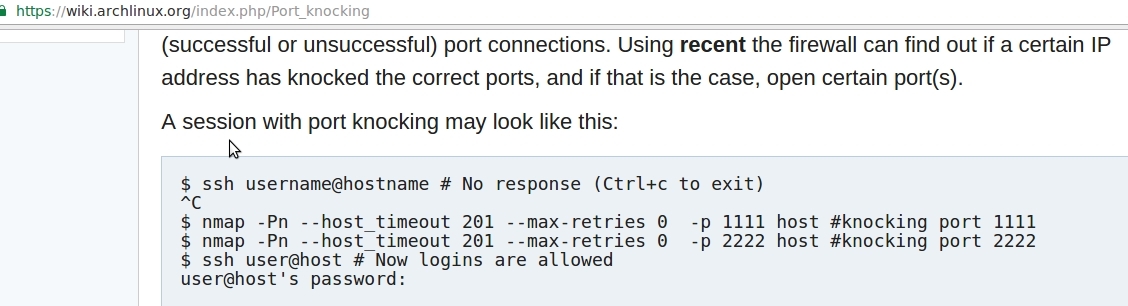

Activando el FTP service: Port Knocking.

Ok, para activar el servicio ftp remoto, en el mail de la captura de trafico nos decía que se activaría solo si recibía el "Spanish Armada" combo. Y nos proveía un video de youtube.

Si vemos el video, la teacher le pregunta por "spanish armada" y Billy responde una serie de fechas incorrectas... opto por entender que ese es el 'combo'. Anoto las fechas que dice: (mejoren su listening de Ingles.. o.. un pequeño truquito: activan subtitulos ).

).

El combo: 1466; 67; 1469, 1514; 1981; 1986.

Ok si prestamos atención al mail, nos dice que se activara el ftp si recibe el spanish armada combo, esto podría asimilarse a "Port Knocking". El port knocking es una manera discreta de abrir puertos específicos que el firewall mantiene cerrado. Requiere hacer ciertos intentos de conexiones a una determinada serie o 'combo' de puertos. Una vez sabiendo esto, y determinando que ese combo del video son puertos, vamos a intentar hacer un script para verificar el port knocking, siguiendo referencias de esta web:

Quedaría algo así el script:

Código: php

Verificamos:

Luego intento conectar por FTP, cruzo los dedos y.. :

Bingo!!.. verifico si puedo loguear con usuario Anónimo y lo logro.No hay mucho que ver solo un file que parece ser el archivo de final de grado de Billy!..

Código: php

Parece que nos engaño Eric. De todos modos recuerdo que en uno de los mails, Eric le decía a Veronica que le creara una cuenta de FTP con una especifica credencial. Verificamos si funciona:

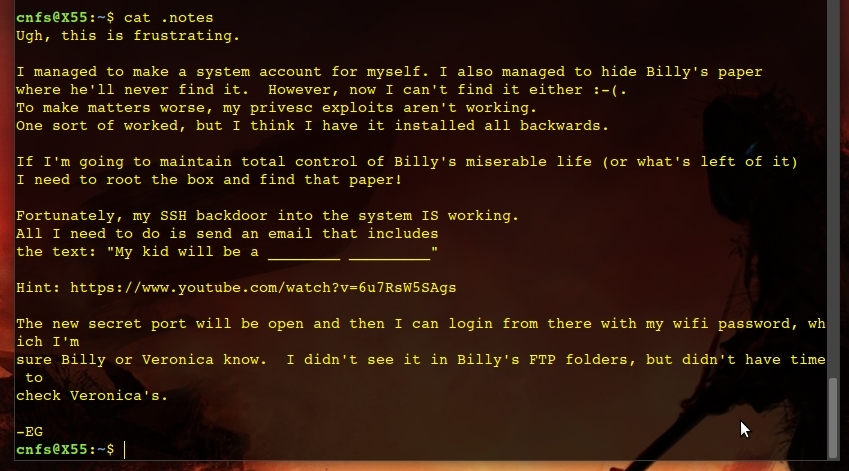

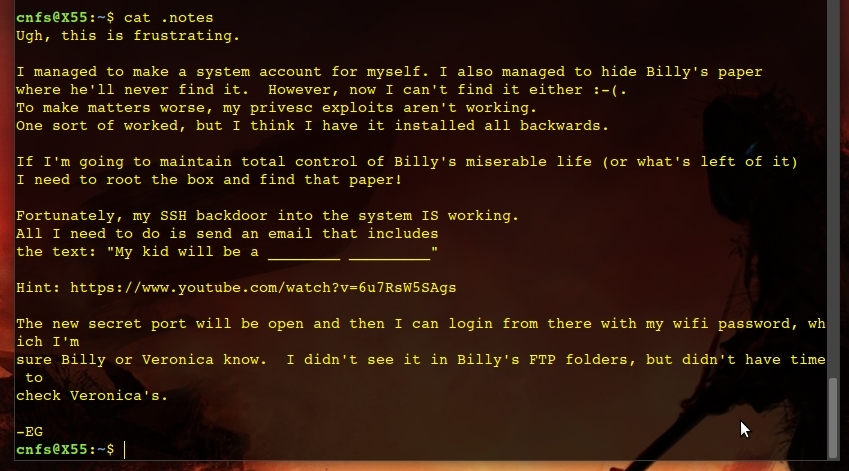

Ok estamos dentro, verificamos que existen varios archivos, procedo a revisarlos uno por uno, en su mayoría son 'exploits', y luego encuentro un ".notes" interesante, ya que me da cierta información importante:

Resumiendo, posee un backdoor (como suponiamos desde el principio), en el sistema de Billy, el cual funciona en el puerto 22. Este parece activarse enviando un e-mail en el cual debe incluirse el siguiente texto "My kid will be a____ _____", y luego comenta que podra loguearse con su wifi passwd, no lo vio en el billy folder, pero quizas este en lo de Veronica.. Ok let's go.

La respuesta esta en ese link de youtube. En donde dice que sera un "soccer player.."

Ok, procedo a buscar al manera para enviar un email con el mensaje "My kid will be a soccer player".. recuerdo que había prestado atención a la ventana de wireshark donde analizaba esos mails capturados, y veía que los mails habían sido enviados desde swaks:

Procedo a instalarlo y familiarizarme con su uso mirando el swaks man.

Luego de unos minutos.. creo que intento dar con la estructura correcta luego de varios intentos para enviarlo:

Considerando que no hay nada que nos avise si funciono o no, tendré que realizar un escaneo nuevamente con NMAP ya que el puerto 22 me da señales de nada interesante ahora mismo. Veamos si hay algún puerto nuevo abierto en esta caja de Pandora:

We have a new open port!! el puerto 1974/tcp esta abierto. Antes no salia. Veamos:

** Port 1974/tcp open OpenSSH 7.2p2 (Ubuntu Linux; protocol 2.0) **

Bien, ya tenemos el puerto SSH abierto, pero nos falta el password. Según la pista que nos dio al leer el file .notes decía que la passwd podría estar en lo de Veronica home. Tendremos que intentar buscar a toda costa la contraseña, por ende intentaremos crackear el FTP de Veronica.

Me pongo a hacer una rápida búsqueda en Google sobre los mejores Wordlist y encuentro varias recomendaciones sobre el mismo Wordlist, Rockyou.txt:

El gentil usuario kurtisebear, comenta de donde bajar wordlist interesantes. Procedo a hacerle caso y bajarlo de No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Utilizo HYDRA para intentar crackear el password FTP, considerando que es un wordlist realmente extenso algo asi como 14Millones de palabras, voy a intentar hacer un grep de los passwords relacionados con veronica y procedo a crackear:

Voila!, password found!.

Logueamos y nos encontramos con dos archivos. Uno pertenece a un email entre Billy y Veronica...contándole que dejo a mitad de camino el crackeo de wireless de Eric y el otro es un ".cap" del trafico en cuestión. Procedemos a bajarlo, recordar antes activar el modo Binary en el ftp para descargar el archivo, sino bajara de manera corrupta.

Analizamos con wireshark el archivo y efectivamente comprobamos que se trata de trafico wireless. Continuando con la buena racha de nuestro diccionario rockyou.txt, vamos a invocarlo para crackear con aircrack-ng el .cap:

Luego de casi 19 minutos, funciono. La passwd es: triscuit*

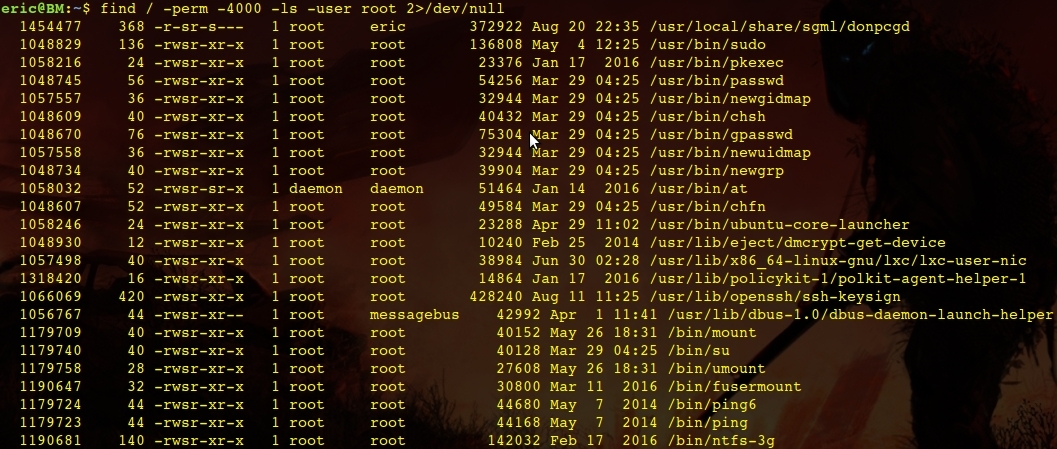

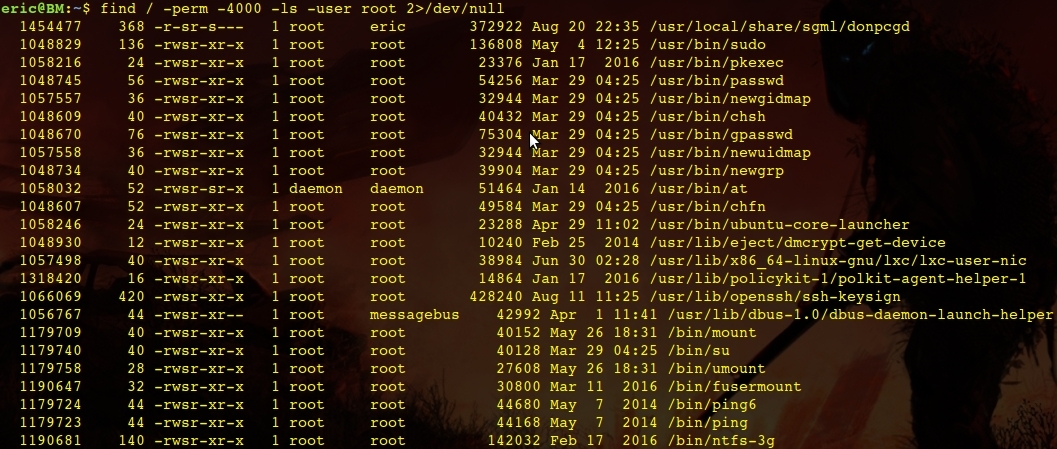

Logre loguear como Eric.. verifique los files de su home, entre otras cosas y no logro dar con nada interesante, luego de investigar y de los exploits que habíamos encontrado que al parecer ninguno funciono, trato de buscar archivos con suid, al igual que ya es costumbre con las CTF de Vulnhub anteriores..

Ese resultado de la primer linea me llama la atención, parece interesante, luego de investigar un poco por Google, no logro encontrar nada sobre eso.. pero se que el binario ese corre como "ROOT". Al ejecutarlo me devuelve el modo de uso:

Código: php

Hago una prueba de pasar por el path1 un directorio con privilegios root y luego creo el archivo null2 en /tmp:

Se creo el archivo en /tmp/ con privilegios de ROOT. Podríamos hacer dos cosas ahora, una seria optar por crear una conexión inversa mediante netcat, o la otra sabiendo que es un ubuntu agregar el usuario eric a sudoers. Creando una linea en cron.hourly para que a la hora se ejecute y nos permita ser Root. Creo que la segunda es mas 'estable' y permite mayor persistencia en el sistema.

Lo que hice fue crear un file en /tmp/.. el cual contiene permisos de 'eric', luego invoque al binario vulnerable para que use ese archivo creado como path1 y redireccione como path2 a cron.hourly.. en este lugar no tengo permisos así que con el binario vulnerable salto ese permiso y creamos un script echo que agrega al usuario eric a sudoers. Si todo sale bien, en menos de 60 minutos, permitiría ser ROOT.

Luego de 1 hora y minutos, funciono. Soy ROOT!. Genial.. alistamos directorio e investigamos la carpeta de root.... ya que esto no finaliza acá, tenemos que encontrar el archivo de Billy de final de grado.

Encontrando el archivo de final de grado.

Luego de investigar cada archivo que contenía la carpeta /root/, logro divisar que dentro de la carpeta /root/ssh/ existe un file llamado No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, este archivo al hacerle un cat, nos da a entender que es el encargado de abrirnos el backdoor al sistema.

Se encarga de verificar mediante el grep si la frase de "My kid will be a soccer player" fue enviada y acepta mediante iptables la conexión entrante al puerto 1974. Ademas escribe en el archivo ebd.txt el texto que vimos en un principio de todo sobre que el acceso al Backdoor esta abierto o cerrado.

Bien, si nos dirigimos a /root/PRIVATE/, nos encontramos con lo siguiente:

El archivo BowelMovement es de tipo "data" y el hint.txt nos dice que la contraseña se encuentra en ese Wikipedia link.

Para trabajar mas cómodo envié el archivo BowelMovement via scp a mi pc. Luego de un buen rato intentando iluminar la lampara, me di cuenta que algo que es de tipo 'data' y contiene password, podría ser una unidad virtual, generado con programas como el viejo truecrypt etc.. Procedo a trabajar con veracrypt una solución mas moderna, y al parecer la evolución al proyecto antiguo truecrypt.

Bien, si es como pienso a esta altura y espero que si porque ya no tengo mas ideas, como todo disco/partición encriptada necesita su palabra mágica. En el archivo hint.txt decía que la password estaba en el link Wikipedia, realmente es grande el contenido como para ir probando uno por uno. Asi que primero generaremos en base a esa wikipedia un w0rdlist para crackear el archivo BowelMovement con TrueCrack.

Generando el wordlist:

Una vez generado el wordlist, en mi caso: w0rdlist_wiki, lo invocaremos a TrueCrack para realizar un bruteforce:

Excelente!!.. procedemos a usar veracrypt para montar la unidad:

Descomprimimos el No tienes permitido ver los links. Registrarse o Entrar a mi cuenta:

Y el archivo de final de grado de Billy recuperado:

THE_END || No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Sin dudas un gran CTF, congrats a Brian Johnson. Como se me hizo costumbre y adicción a estos ctf's, es mi tercer writeup. Les dejo mis dos anteriores Walkthroughs:

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

O en la misma web de VulnHub: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Billy Madison 1.1 @ No tienes permitido ver los links. Registrarse o Entrar a mi cuenta.

En mi caso la ip objetivo es : [192.168.0.110]. Procedo a escanear el sistema objetivo con nmap y obtenemos el siguiente resultado:

root@X55:/home/cnfs# nmap -T5 -v -A 192.168.0.110 -p0-65535

Discovered open port 445/tcp on 192.168.0.110

Discovered open port 23/tcp on 192.168.0.110

Discovered open port 22/tcp on 192.168.0.110

Discovered open port 139/tcp on 192.168.0.110

Discovered open port 80/tcp on 192.168.0.110

Discovered open port 2525/tcp on 192.168.0.110

Discovered open port 69/tcp on 192.168.0.110Ok, 7 puertos.. vamos a investigar.

# PORT_445 y 139:

Pertenece a SMB. Verificamos y nos damos cuenta que permite el ingreso de usuario anónimo:

Si hacemos un 'more ebd.txt' logramos leer el siguiente contenido:

"Erics backdoor is currently CLOSED"

Mm que raro nos dará info veraz sobre el estado de algún troyano en el servidor?.. sigamos. Los archivos restantes los verifique y no logre obtener info relevante, así mismo la carpeta IPC$ no me permitía hacer nada de momento.

# PORT_23:

El puerto por default de telnet... veamos:

Wow... se pone interesante. Parece que hemos sido 'baneados' momentáneamente, y si intentamos re-conectar al puerto con netcat, ya no nos deja.

Me llama la atención esta frase "I don't use ROTten passwords like rkfpuzrahngvat anymore"...

ROTten.. passwords.. rkfpuzrahngvat... mmm todo parece indicar que se refiere a un cifrado. Y creo estar en lo cierto, ROT13 es un cifrado Cesar que suele utilizarse para esconder un texto. Se suele cambiar las letras por 13 posiciones del abecedario adelante. Es decir para "R"+13 lugares hacia delante seria "E" y así.. utilizo el diccionario INGLES en este caso. Compruebo con la siguiente web que me facilita el trabajo:

Y el resultado es: exschmenuating

Mmmm espero tener razón y que esto me sirva en algún momento.

Seguimos investigando los puertos.

# PORT_22:

Intente de mil maneras conectarme y tratar de obtener información relevante pero no logro obtener nada. Procedo a seguir con otro puerto.

# PORT_80:

Nos conectamos via browser al puerto HTTP y nos arroja el siguiente resultado:

Bueno parece que nos da un poco de información sobre que pudo haber sucedido.. nos dice que si estamos leyendo esto, es porque ha clickeado en el link que le enviaron y que la pc fue bloqueada y no se puede acceder al trabajo en el que tanto ha trabajado Billy para graduarse.

# PORT_2525:

No nos da mucha información solo podemos rescatar un banner que nos da referencia a que esta corriendo "220 BM ESMTP SubEthaSMTP", si googleo un poco entiendo según la siguiente web (No tienes permitido ver los links. Registrarse o Entrar a mi cuenta) que es una implementacion SMTP en java. Pero no podemos saber mas nada sobre esto actualmente... seguimos.

# PORT_69:

Si revisamos con atención el resultado de NMAP nos decía lo siguiente sobre el puerto 69:

69/tcp open http BaseHTTPServer

| http-generator: WordPress 1.0

| http-methods:

|_Supported Methods: HEAD GET POST OPTIONS

|_http-server-header: MadisonHotelsWordpress

|_http-title: Welcome | Just another WordPress site

Parece ser que corre un tipo de Wordpress site... vamos a verificarlo via browser:

Efectivamente, vemos que parece ser un tipo de blog. Voy a proceder a correr la conocida herramienta WPSCAN y ver en que puede ayudarme:

cnfs@X55:~/bin/wpscan$ ruby ./wpscan.rb --url 192.168.0.110:69Y el resultado es el siguiente:

Hay algunas cosas que resaltar, parece ser un Wordpress 1.0 lanzado en el 2004... sin embargo tiene un theme que pertenece al 2011.. (si bien no es relevante esto, hace ruido..) sin ningún tipo de plugin instalado, por otro lado no logra encontrar el path del THEME. "wp-content" parece no existir.

Y por ultimo el header segun WPSCAN lo resalta como interesante: "MadisonHotelsWordpress".

Esto me hizo volver al mensaje del netcat en el puerto 23. Donde descifre el mensaje en ROT13, intente agregarlo como "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta".. sin embargo no funciono.. ya dándome por vencido pensando que era una mala idea, intente ingresarlo en el default HTTP puerto 80: "No tienes permitido ver los links. Registrarse o Entrar a mi cuenta", y... funciono!:

Vemos al parecer que son unas notas hechas por Eric, (el que intenta arruinar la vida de Billy). Anota que intentara atacar otras victimas, entre ellas la novia de Billy, "Veronica".. intentara atacarla mediante un phishing y ver si ella cae. Luego por la ultima nota vemos que al parecer funciono, Veronica cayo ante el phishing.

Nos da a entender que el "capturo todo el trafico" y el nombre del file contiene la palabra "veronica". Luego hay un monitor log que indica las ip's baneadas. Entre ellas en la actualidad aparece mi IP jeje... recuerdan cuando me baneo el telnet?.

Seguramente haya otras maneras de hacerlo quizás sin usar tantos recursos, o en algún wordlist pre-creado por internet, pero prefiero utilizar crunch como modo 'creativo' y crear mi propio Wordlist, mediante el cual lo invocaremos con dirbuster para bruteforcear el path http y encontrar el ".cap" que dice que guardo.

Luego de algunos testeos decido crear con Crunch el siguiente wordlist:

Una vez generado, lo invoco con dirbuster y bruteforceo el path http:

Y al parecer funciono, obtengo un código [200] con el siguiente file:

FILE: "012987veronica.cap"

Una vez descargado lo siguiente era abrir el archivo ".cap" con el wireshark y analizarlo.

Bien, logramos entender como es que Veronica cayo en el PHISHING enviado por Eric.

Hay una serie de e-mails capturados en el "012987veronica.cap". El primero de ellos:

Luego con la seguidilla de mails, Veronica le responde que el Antivirus bloqueo ese archivo, que intente subirlo el directamente via FTP. El cual permanece oculto hasta que se lo invoca mediante el "Spanish Armada" combo... mmm que sera esto. Y nos adjunta una direccion de Youtube en relación a BillyMadison y su teacher (hermosa).

El le contesta que por favor le cree la siguiente cuenta en el FTP username: "eric" y el password "ericdoesntdrinkhisownpee".. Luego ella le responde que fue creada, el envía un nuevo email diciéndole que uplodeo el file y que debería ejecutarlo ella con su cuenta. Finalmente ella le envía el ultimo e-mail reportandole que ejecuto el archivo y que su pc se comporta de manera extraña, el antivirus reporta alerta y que apagara la pc luego de enviarle este ultimo email ya que esta preocupada sobre los archivos que contiene la pc y sobre todo los de Billy sobre su trabajo final de grado.

Termina allí la captura "012987veronica.cap".

Activando el FTP service: Port Knocking.

Ok, para activar el servicio ftp remoto, en el mail de la captura de trafico nos decía que se activaría solo si recibía el "Spanish Armada" combo. Y nos proveía un video de youtube.

Si vemos el video, la teacher le pregunta por "spanish armada" y Billy responde una serie de fechas incorrectas... opto por entender que ese es el 'combo'. Anoto las fechas que dice: (mejoren su listening de Ingles.. o.. un pequeño truquito: activan subtitulos

).

).El combo: 1466; 67; 1469, 1514; 1981; 1986.

Ok si prestamos atención al mail, nos dice que se activara el ftp si recibe el spanish armada combo, esto podría asimilarse a "Port Knocking". El port knocking es una manera discreta de abrir puertos específicos que el firewall mantiene cerrado. Requiere hacer ciertos intentos de conexiones a una determinada serie o 'combo' de puertos. Una vez sabiendo esto, y determinando que ese combo del video son puertos, vamos a intentar hacer un script para verificar el port knocking, siguiendo referencias de esta web:

Quedaría algo así el script:

for port in 1466 67 1469 1514 1981 1986; do nmap -Pn --host_timeout 201 --max-retries 0 -T5 -p $port 192.168.0.110; doneVerificamos:

Luego intento conectar por FTP, cruzo los dedos y.. :

Bingo!!.. verifico si puedo loguear con usuario Anónimo y lo logro.

$> cat Billys-12th-grade-final-project.doc

HHAHAAHAHAH I CAN'T BELIEVE YOU ACTUALLY THOUGHT THIS WAS IT!!!! WHAT A LOSER! Why don't you go pass

out by the pool for another hour!

-EGParece que nos engaño Eric. De todos modos recuerdo que en uno de los mails, Eric le decía a Veronica que le creara una cuenta de FTP con una especifica credencial. Verificamos si funciona:

Ok estamos dentro, verificamos que existen varios archivos, procedo a revisarlos uno por uno, en su mayoría son 'exploits', y luego encuentro un ".notes" interesante, ya que me da cierta información importante:

Resumiendo, posee un backdoor (como suponiamos desde el principio), en el sistema de Billy, el cual funciona en el puerto 22. Este parece activarse enviando un e-mail en el cual debe incluirse el siguiente texto "My kid will be a____ _____", y luego comenta que podra loguearse con su wifi passwd, no lo vio en el billy folder, pero quizas este en lo de Veronica.. Ok let's go.

La respuesta esta en ese link de youtube. En donde dice que sera un "soccer player.."

Ok, procedo a buscar al manera para enviar un email con el mensaje "My kid will be a soccer player".. recuerdo que había prestado atención a la ventana de wireshark donde analizaba esos mails capturados, y veía que los mails habían sido enviados desde swaks:

Procedo a instalarlo y familiarizarme con su uso mirando el swaks man.

Luego de unos minutos.. creo que intento dar con la estructura correcta luego de varios intentos para enviarlo:

Considerando que no hay nada que nos avise si funciono o no, tendré que realizar un escaneo nuevamente con NMAP ya que el puerto 22 me da señales de nada interesante ahora mismo. Veamos si hay algún puerto nuevo abierto en esta caja de Pandora:

We have a new open port!! el puerto 1974/tcp esta abierto. Antes no salia. Veamos:

** Port 1974/tcp open OpenSSH 7.2p2 (Ubuntu Linux; protocol 2.0) **

Bien, ya tenemos el puerto SSH abierto, pero nos falta el password. Según la pista que nos dio al leer el file .notes decía que la passwd podría estar en lo de Veronica home. Tendremos que intentar buscar a toda costa la contraseña, por ende intentaremos crackear el FTP de Veronica.

Me pongo a hacer una rápida búsqueda en Google sobre los mejores Wordlist y encuentro varias recomendaciones sobre el mismo Wordlist, Rockyou.txt:

El gentil usuario kurtisebear, comenta de donde bajar wordlist interesantes. Procedo a hacerle caso y bajarlo de No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Utilizo HYDRA para intentar crackear el password FTP, considerando que es un wordlist realmente extenso algo asi como 14Millones de palabras, voy a intentar hacer un grep de los passwords relacionados con veronica y procedo a crackear:

Voila!, password found!.

Logueamos y nos encontramos con dos archivos. Uno pertenece a un email entre Billy y Veronica...contándole que dejo a mitad de camino el crackeo de wireless de Eric y el otro es un ".cap" del trafico en cuestión. Procedemos a bajarlo, recordar antes activar el modo Binary en el ftp para descargar el archivo, sino bajara de manera corrupta.

Analizamos con wireshark el archivo y efectivamente comprobamos que se trata de trafico wireless. Continuando con la buena racha de nuestro diccionario rockyou.txt, vamos a invocarlo para crackear con aircrack-ng el .cap:

Luego de casi 19 minutos, funciono. La passwd es: triscuit*

Logre loguear como Eric.. verifique los files de su home, entre otras cosas y no logro dar con nada interesante, luego de investigar y de los exploits que habíamos encontrado que al parecer ninguno funciono, trato de buscar archivos con suid, al igual que ya es costumbre con las CTF de Vulnhub anteriores..

Ese resultado de la primer linea me llama la atención, parece interesante, luego de investigar un poco por Google, no logro encontrar nada sobre eso.. pero se que el binario ese corre como "ROOT". Al ejecutarlo me devuelve el modo de uso:

Usage: ./donpcgd path1 path2Hago una prueba de pasar por el path1 un directorio con privilegios root y luego creo el archivo null2 en /tmp:

Se creo el archivo en /tmp/ con privilegios de ROOT. Podríamos hacer dos cosas ahora, una seria optar por crear una conexión inversa mediante netcat, o la otra sabiendo que es un ubuntu agregar el usuario eric a sudoers. Creando una linea en cron.hourly para que a la hora se ejecute y nos permita ser Root. Creo que la segunda es mas 'estable' y permite mayor persistencia en el sistema.

Lo que hice fue crear un file en /tmp/.. el cual contiene permisos de 'eric', luego invoque al binario vulnerable para que use ese archivo creado como path1 y redireccione como path2 a cron.hourly.. en este lugar no tengo permisos así que con el binario vulnerable salto ese permiso y creamos un script echo que agrega al usuario eric a sudoers. Si todo sale bien, en menos de 60 minutos, permitiría ser ROOT.

Luego de 1 hora y minutos, funciono. Soy ROOT!. Genial.. alistamos directorio e investigamos la carpeta de root.... ya que esto no finaliza acá, tenemos que encontrar el archivo de Billy de final de grado.

Encontrando el archivo de final de grado.

Luego de investigar cada archivo que contenía la carpeta /root/, logro divisar que dentro de la carpeta /root/ssh/ existe un file llamado No tienes permitido ver los links. Registrarse o Entrar a mi cuenta, este archivo al hacerle un cat, nos da a entender que es el encargado de abrirnos el backdoor al sistema.

Se encarga de verificar mediante el grep si la frase de "My kid will be a soccer player" fue enviada y acepta mediante iptables la conexión entrante al puerto 1974. Ademas escribe en el archivo ebd.txt el texto que vimos en un principio de todo sobre que el acceso al Backdoor esta abierto o cerrado.

Bien, si nos dirigimos a /root/PRIVATE/, nos encontramos con lo siguiente:

El archivo BowelMovement es de tipo "data" y el hint.txt nos dice que la contraseña se encuentra en ese Wikipedia link.

Para trabajar mas cómodo envié el archivo BowelMovement via scp a mi pc. Luego de un buen rato intentando iluminar la lampara, me di cuenta que algo que es de tipo 'data' y contiene password, podría ser una unidad virtual, generado con programas como el viejo truecrypt etc.. Procedo a trabajar con veracrypt una solución mas moderna, y al parecer la evolución al proyecto antiguo truecrypt.

Bien, si es como pienso a esta altura y espero que si porque ya no tengo mas ideas, como todo disco/partición encriptada necesita su palabra mágica. En el archivo hint.txt decía que la password estaba en el link Wikipedia, realmente es grande el contenido como para ir probando uno por uno. Asi que primero generaremos en base a esa wikipedia un w0rdlist para crackear el archivo BowelMovement con TrueCrack.

Generando el wordlist:

Una vez generado el wordlist, en mi caso: w0rdlist_wiki, lo invocaremos a TrueCrack para realizar un bruteforce:

Excelente!!.. procedemos a usar veracrypt para montar la unidad:

Descomprimimos el No tienes permitido ver los links. Registrarse o Entrar a mi cuenta:

Y el archivo de final de grado de Billy recuperado:

THE_END || No tienes permitido ver los links. Registrarse o Entrar a mi cuenta