Tuve la oportunidad de probarla, Deepin es una variante China de Ubuntu

Acá les dejo un Overview de la distro

Acá les dejo un Overview de la distro

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes Menú

sudo usermod -c "Nombre Completo" -l Nuevo_Usuario Viejo_Usuariosudo usermod -c "Código Infectado" -l kodeinfect kode.No tienes permitido ver enlaces. Registrate o Entra a tu cuentaMuchísimas gracias Capitán, excelente complemento.

Ahi complemente un poco el post!

Thanks Stuxnet!

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Me Lo DetectanQe Hago ?

Características:

· Edición completa

· 44 páginas

· Idioma: español

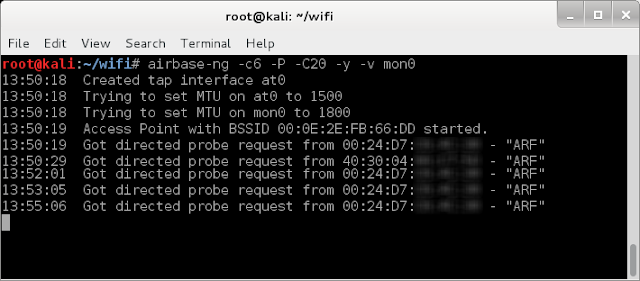

CitarHace unos días me tocó montar un Rogue AP y hacer una demostración de cómo este tipo de ataque era muy eficaz en sitios con mucha afluencia de gente. Recordé el fabuloso reportaje que hizo MundoHackerTV sobre seguridad Wireless y decidí tomarme prestado el concepto para repetirlo.

gracias por la solución, UN SALUDO ~

gracias por la solución, UN SALUDO ~

CitarExploitPack como una plataforma, se esfuerza para ofrecer compatibilidad con cualquier tecnología Java/Python querrá usar para desarrollar y ejecutar sus hazañas. Desde la elección de tecnologías y frameworks disponibles es muy amplia, elegir el adecuado puede ser intimidante. Elegimos el mejor para ti como sigue. No tienes que ser un escritor de Exploit para tomar ventaja de funciones incorporadas de Exploit Pack (como usuario y módulo de gestión, pentests registro y desarrollo de scripts). Un Exploit desarrollado utilizando Exploit Pack puede ser desplegado independiente utilizando Python y funcionará perfectamente dentro de paquete de explotar.

Configuración de su entorno:

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

No tienes permitido ver enlaces. Registrate o Entra a tu cuenta

Exploit Pack utiliza SWT y está integrada como parte de la API de plug-in de Eclipse, para desarrollo de aplicaciones standalone es mejor desarrollar contra la descarga independiente SWT. Este documento le ayudará a conseguir establecer: primero, descarga el .zip de SWT para su plataforma desde el archivo .zip SWT Homepage el SWT puede importarse en su espacio de trabajo. En el menú Archivo, elija importar y seleccione al asistente de proyectos existentes en espacio de trabajo. (En las últimas versiones de eclipse, usted puede encontrar proyectos existentes en espacio de trabajo en la categoría General). Con el proyecto SWT como dependencia, ahora puede importar el proyecto Exploit Pack y ejecutarlo.

No tienes permitido ver enlaces. Registrate o Entra a tu cuentaExactamente, como dijo ANTRAX.

Eso es por que el Crypter es Scantime y no Runtime. Es por eso que al ejecutarlo, salta el AV

Saludos!

ANTRAX