Welcome Luem but the color chosen is not very nice!

Thanks for reading!

DUDA

Thanks for reading!

DUDA

Esta sección te permite ver todos los mensajes escritos por este usuario. Ten en cuenta que sólo puedes ver los mensajes escritos en zonas a las que tienes acceso en este momento.

Mostrar Mensajes MenúCita de: Mr.Trucorrijanme si estoy mal

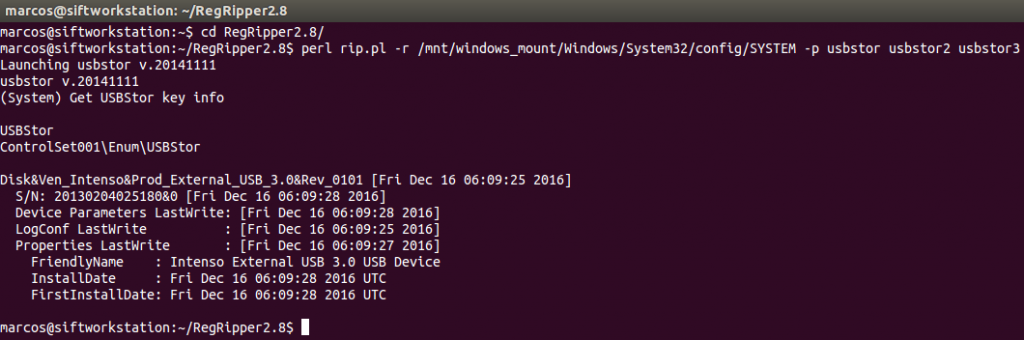

perl rip.pl -r /mnt/windows_mount/Windows/System32/config/SYSTEM -p usbstor usbstor2 usbstor3

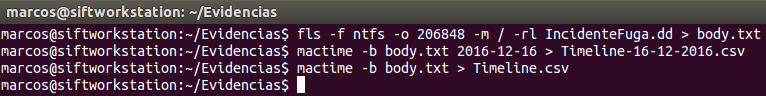

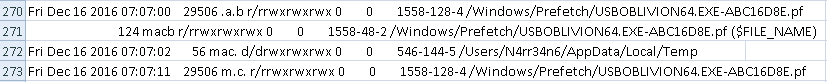

fls -f ntfs -o 206848 -m / -rl IncidenteFuga.dd > body.txt

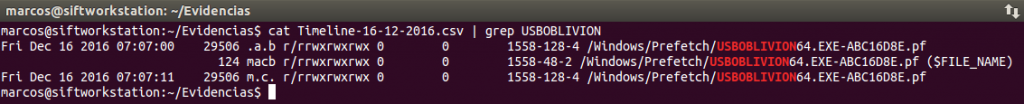

mactime -b body.txt 2016-12-16 > Timeline-16-12-2016.csv

mactime -b body.txt > Timeline.csv

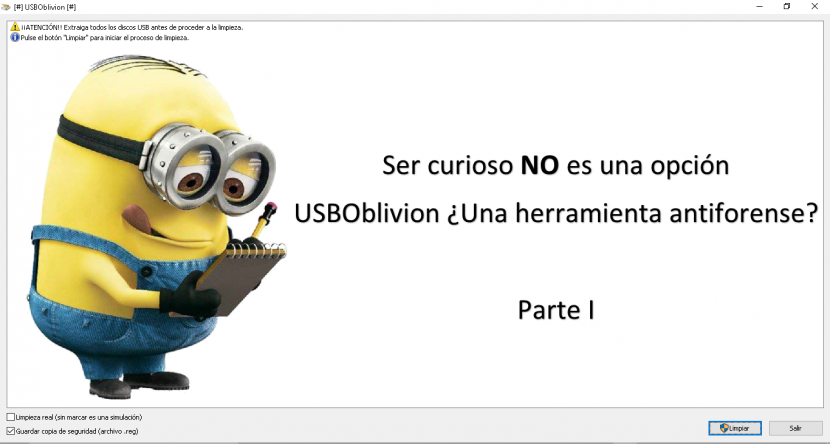

cat Timeline-16-12-2016.csv | grep USBOBLIVION

https://mega.nz/#!dVYhEQSC!2Wq7SpNM7R-retzNXtLAz8LB2Xon2DcT_yxAGjld5ZENo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola, me gustaría saber como "captar" las sesiones de cookie ya hechas. Se puede hacer con alguna herramienta.

O sea, yo tengo ya en el Chrome iniciado el facebook, como hago para captar esa sesión ya iniciada o eliminar esos cookie para que lo vuelva a colocar.

No sé si me explico.

Saludos.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola,

Quiero leer información sobre como descargar vídeos de paginas en stream como youtube y sitios así, se que hay programas para eso pero yo no quiero descargar nada, solo tengo curiosidad por entender como funciona.

¿Tiene algún nombre especifico este tipo de técnicas?

¿Algún post o libro donde se hable de ello?

Gracias.

http://keepvid.com/ http://offliberty.com/

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola, me gustaría probar todos los proyectos con este fin el de sniffear las conexiones con https o htst. Cuantas hay y sus recomendaciones. Gracias.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Como va Underc0ders?

Tengo mucho tiempo desde q no publicaba algo..

Mi duda es la siguiente.. He perdido mi USB booteable con linux, a lo que se me ocurrió crear otro, pero en vez de un pen drive, utilizar un disco duro externo de un terabyte.. Es posible esto? O solo aplica a los pen drives?

P.D: prometo volver a estar activo de nuevo en el foro en la medida en la que pueda..

Enviado desde mi 6039A mediante Tapatalk

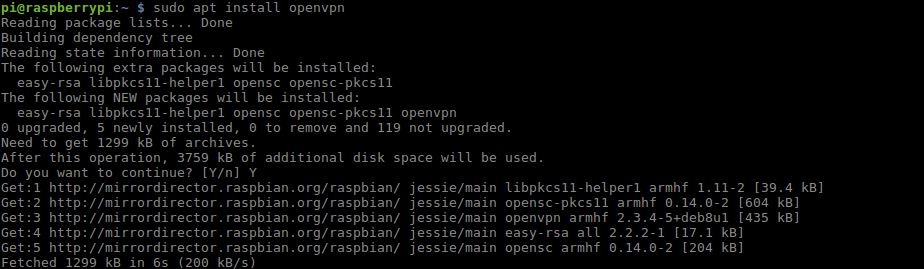

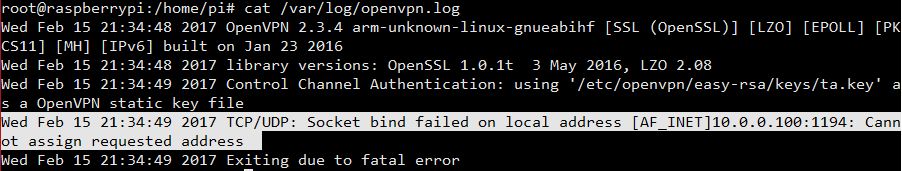

sudo apt install openvpn

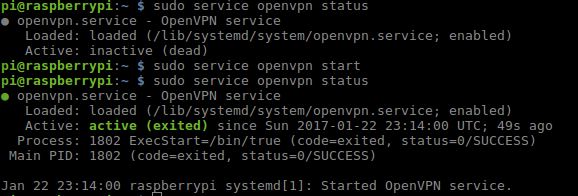

sudo service openvpn status

sudo service openvpn start

sudo service openvpn status

sudo service openvpn stop

source ./vars

./clean-all

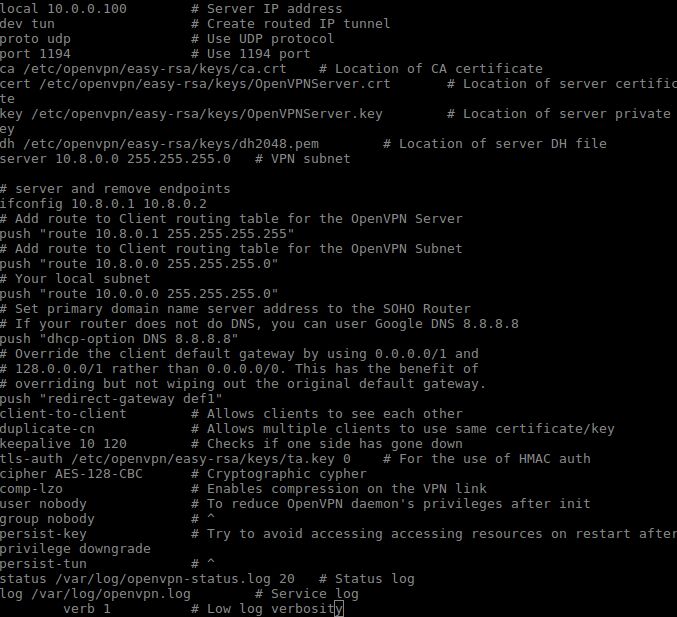

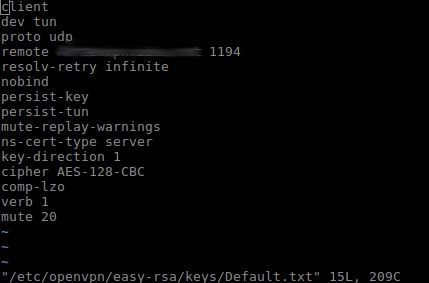

./build-cahttps://www.fwhibbit.es/wp-content/uploads/2017/05/VPNraspberry-020.jpg./build-key-server OpenVPNServersource ./vars

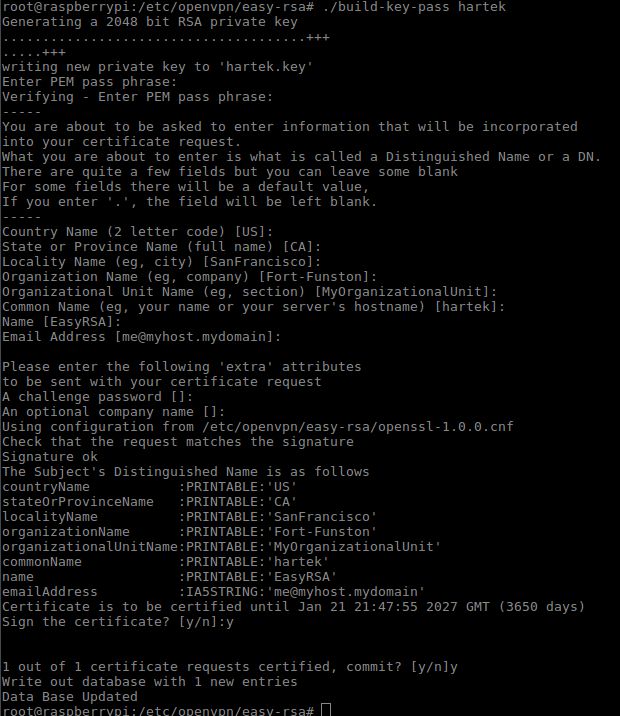

./build-key-pass hartek

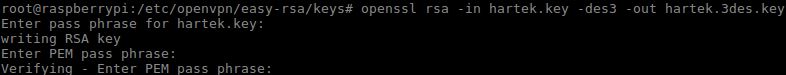

openssl rsa -in hartek.key -des3 -out hartek.3des.key

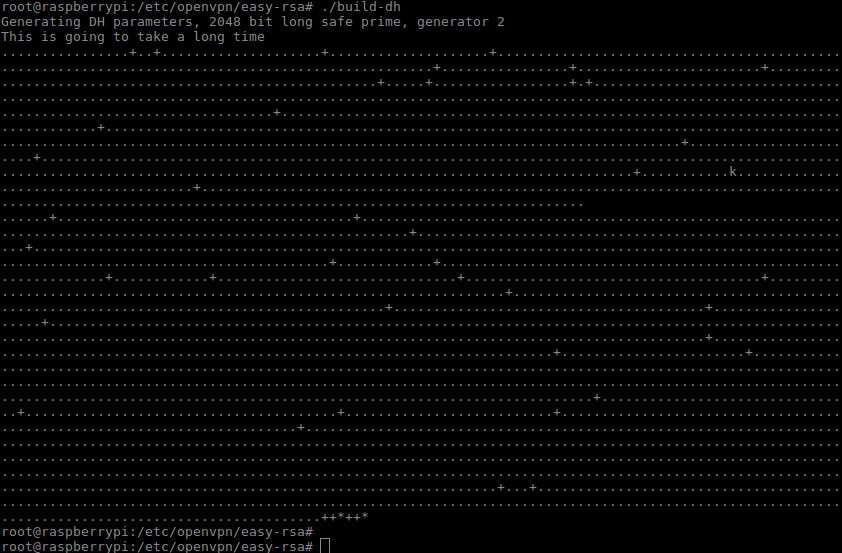

./build-dh

sudo openvpn --genkey --secret keys/ta.key

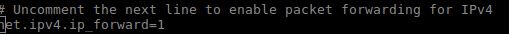

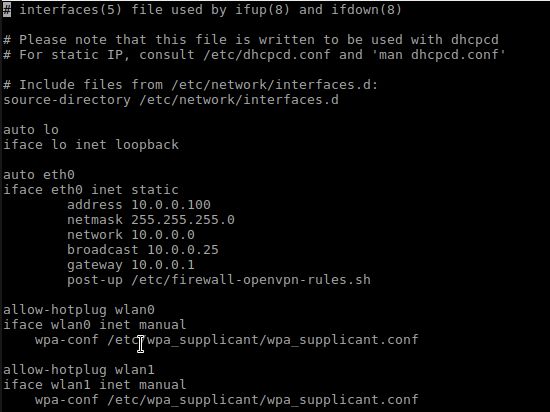

sudo sysctl -psudo chmod 700 /etc/firewall-openvpn-rules.sh

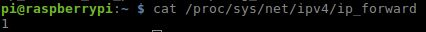

cat /proc/sys/net/ipv4/ip_forward

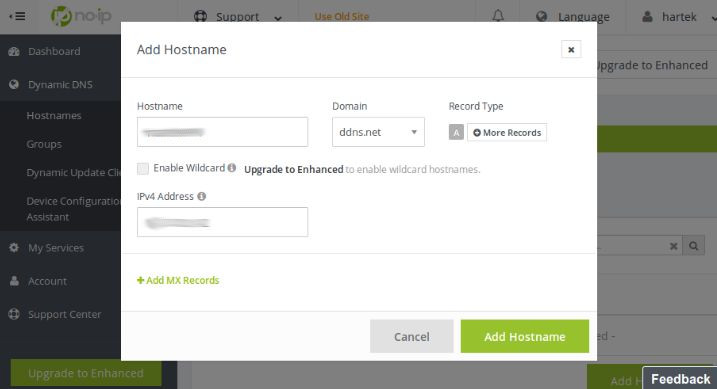

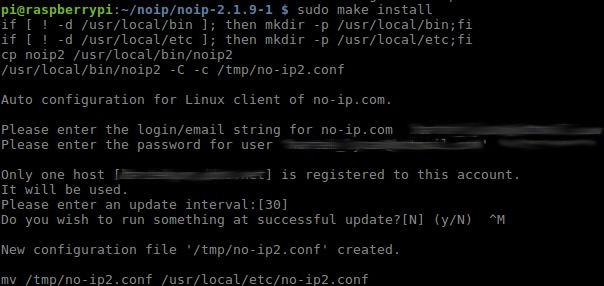

mkdir /home/pi/noip

cd /home/pi/noip

wget http://www.no-ip.com/client/linux/noip-duc-linux.tar.gz

tar vzxf noip-duc-linux.tar.gz

cd noip-2.1.9-1

sudo make

sudo make install

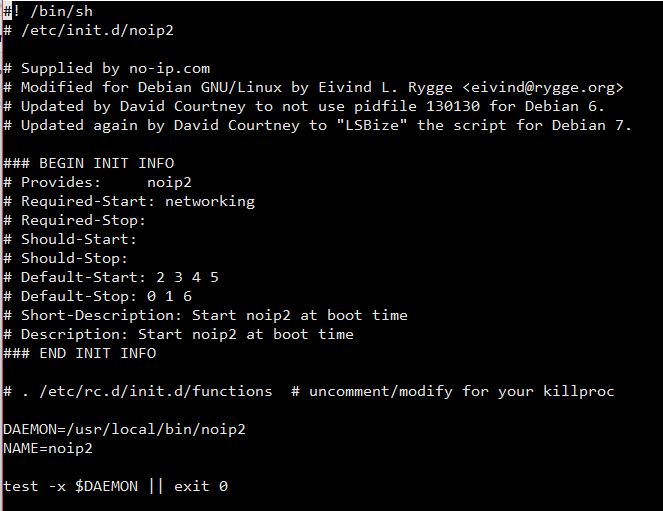

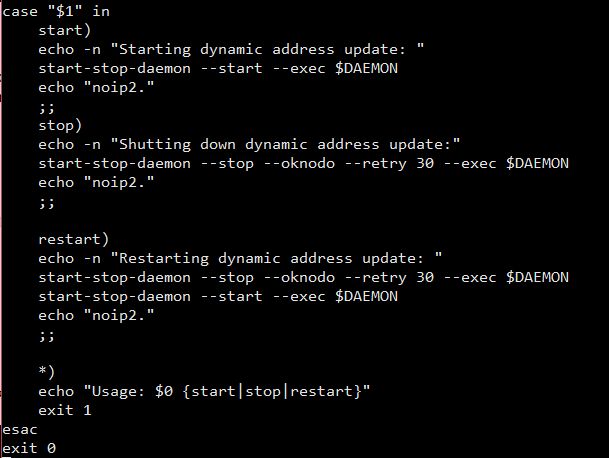

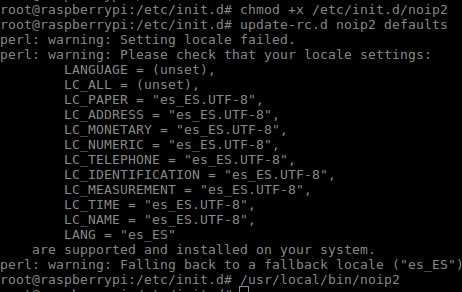

sudo chmod +x /etc/init.d/noip2

sudo update-rc.d noip2 defaults

sudo /usr/local/bin/noip2

sudo git clone https://gist.github.com/laurenorsini/10013430\ /etc/openvpn/easy-rsa/keys

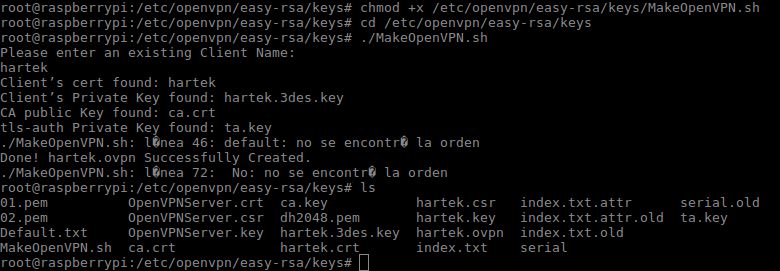

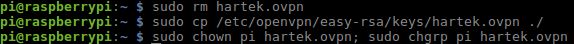

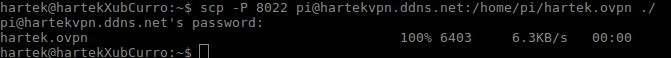

sudo chmod +x /etc/openvpn/easy-rsa/keys/MakeOpenVPN.sh

cd /etc/openvpn/easy-rsa/keys

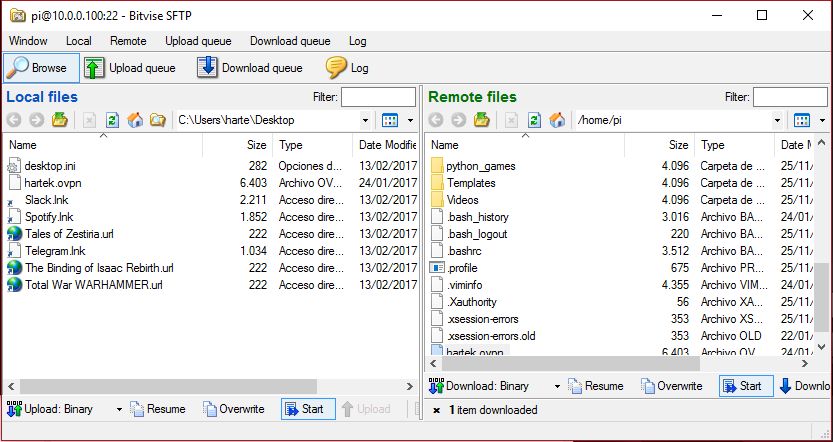

sudo ./MakeOpenVPN.sh

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Estimados,

Me dirijo a ustedes para que me ayuden con este tema.

Necesito añadir una lista de 100 correos(blacklist) para el "spamassassin" de hecho se puede hacer modo grafico pero alguien que sepa como añadir esa lista en modo consola centos 6 .. alguien conoce la ruta ?

s4lud0s

/home/user/.spamassassinNo tienes permitido ver los links. Registrarse o Entrar a mi cuenta

@No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola, ya actualice el link

Espero q te sirva

Saludos

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Hola chicos, les quería consultar si al sniffar una red es posible obtener una cuenta de Netflix. Obviamente siempre y cuando el otro la este usando.

Saludos

Cita de: Nobody¡Hola!

¿Alguna vez probaron "Delorean" para hacer ataques a NTP? Tal vez funcionaría.

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

Saludos.

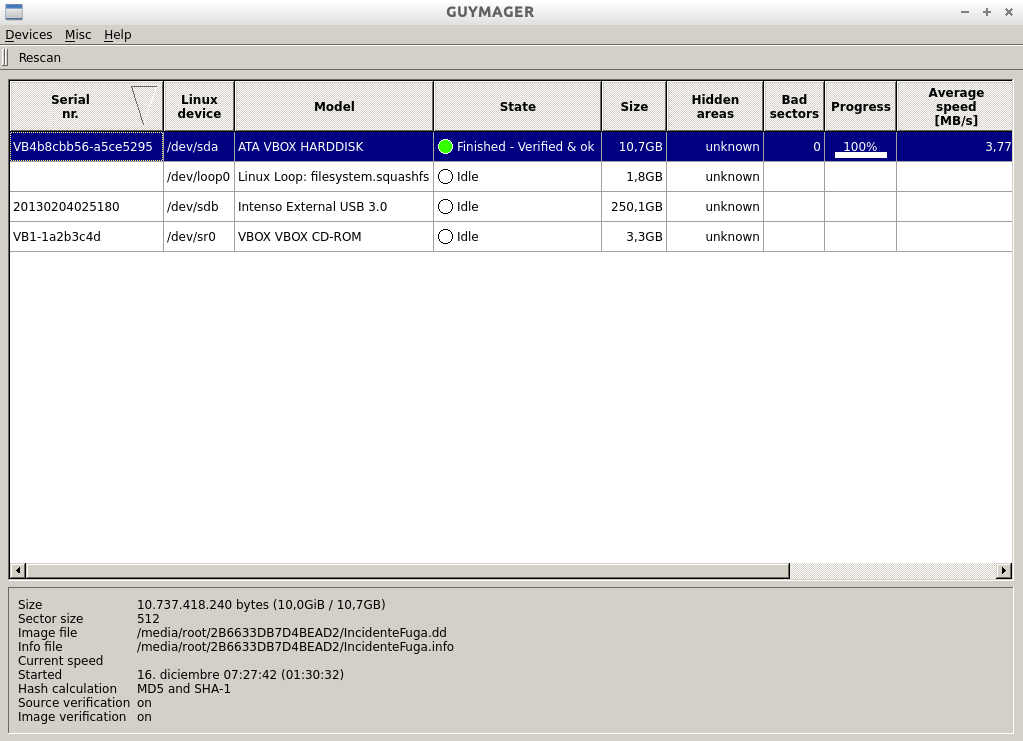

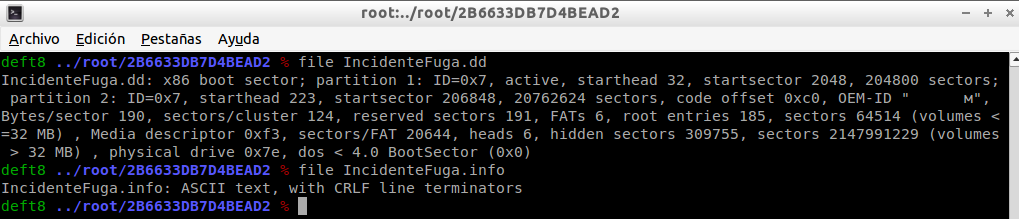

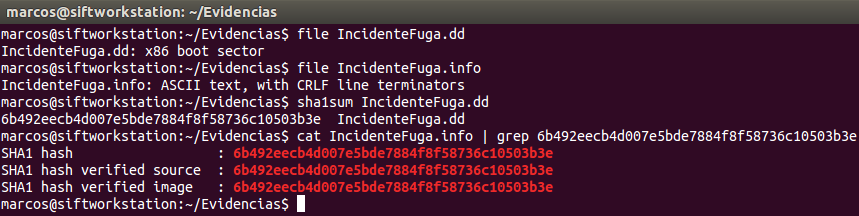

file IncidenteFuga.dd

sha1sum IncidenteFuga.dd

cat IncidenteFuga.info | grep 6b492eecb4d007e5bde7884f8f58736c10503b3e

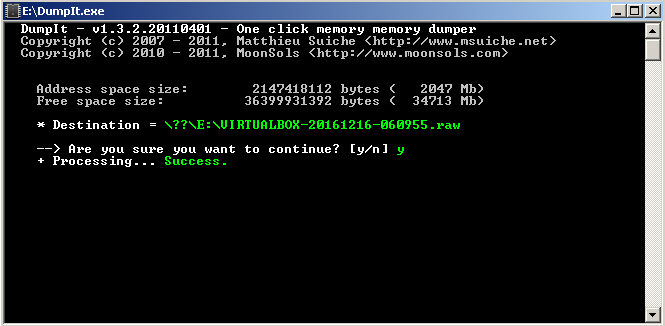

sudo apt-get install volatility

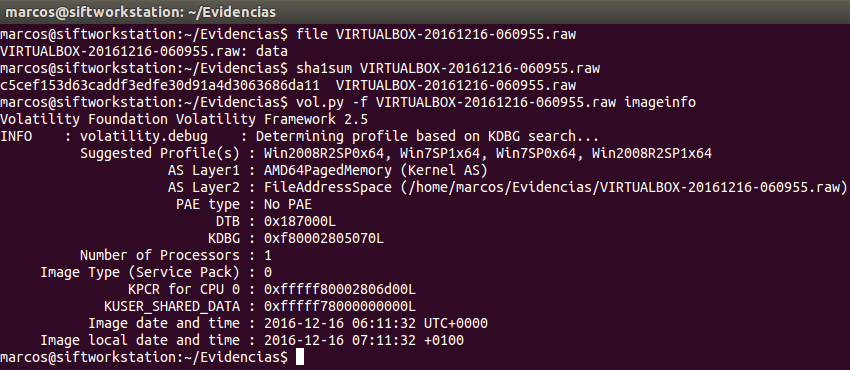

file VIRTUALBOX-20161216-060955.raw

vol.py -f VIRTUALBOX-20161216-060955.raw imageinfo

fdisk -l IncidenteFuga.dd

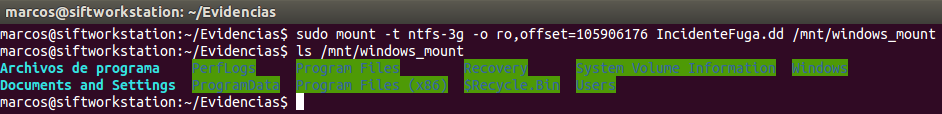

sudo mount -t ntfs-3g -o ro,offset=105906176 IncidenteFuga.dd /mnt/windows_mount

sudo mount -t ntfs-3g -o ro,offset=$((512 * 206848)) IncidenteFuga.dd /mnt/windows_mount

ls /mnt/windows_mount

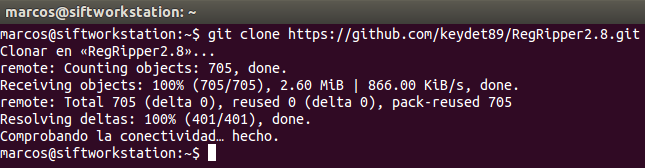

git clone https://github.com/keydet89/RegRipper2.8.git

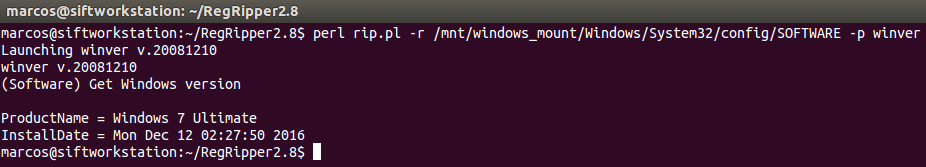

perl rip.pl -r /mnt/windows_mount/Windows/System32/config/SOFTWARE -p winver

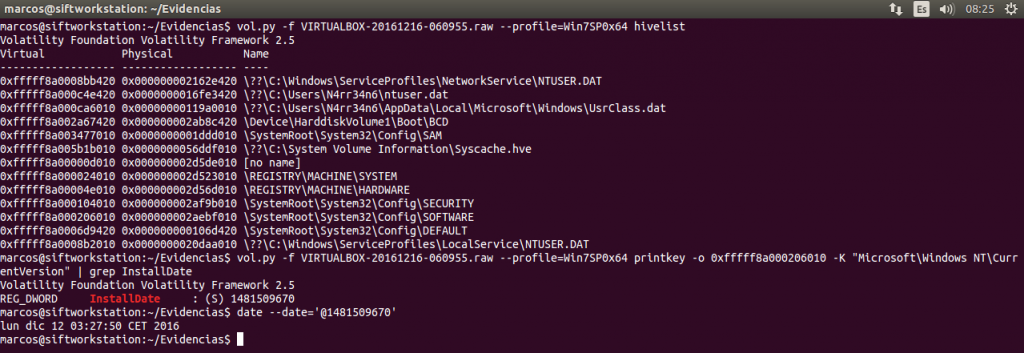

vol.py -f VIRTUALBOX-20161216-060955.raw –profile=Win7SP0x64 hivelist

vol.py -f VIRTUALBOX-20161216-060955.raw –profile=Win7SP0x64 printkey -o xfffff8a000206010 -K "Microsoft\Windows NT\CurrentVersion" | grep InstallDate

No tienes permitido ver los links. Registrarse o Entrar a mi cuenta

que chistoso ese precio JAJAJJAAJA de la tecsup todavia con sus vulnerabilidades you have an error in your SQL syntax 1 xd, en el extrangero te cobran en dolares y mas barato con certificación CIP (CODIGO INTERNACIONAL).