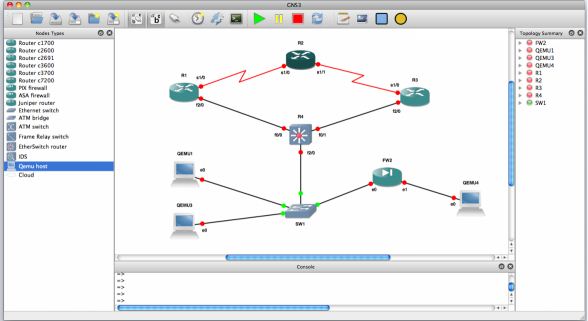

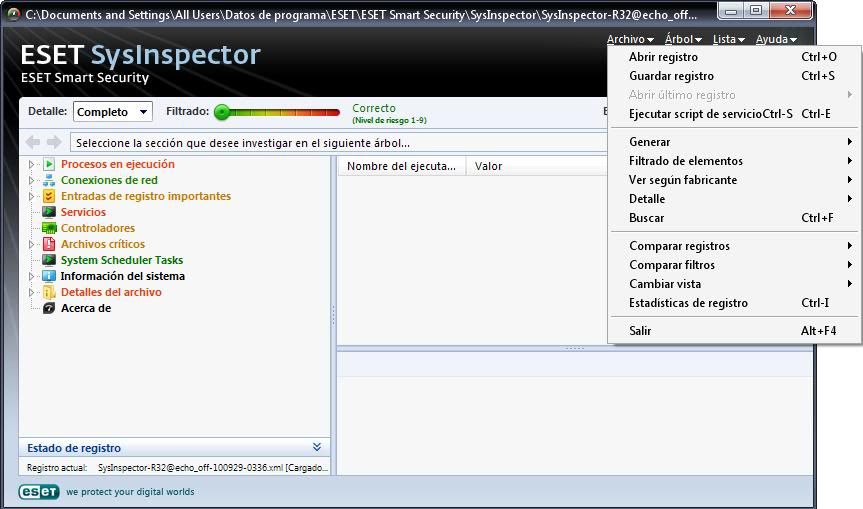

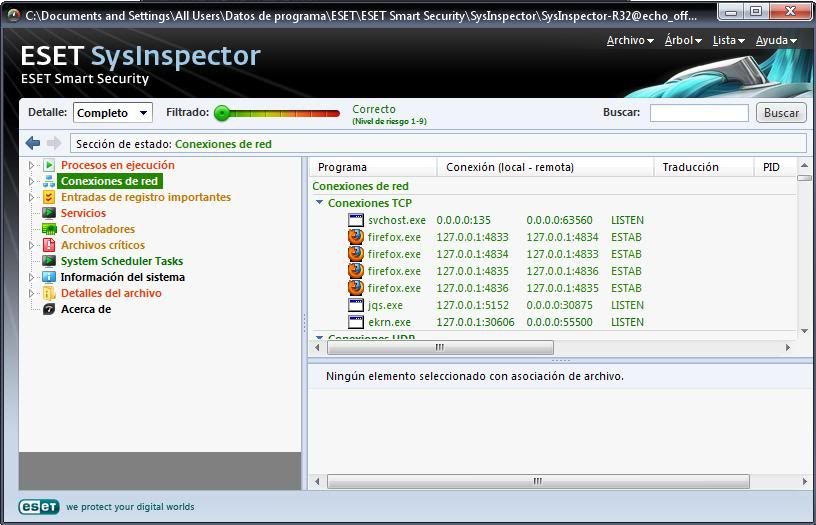

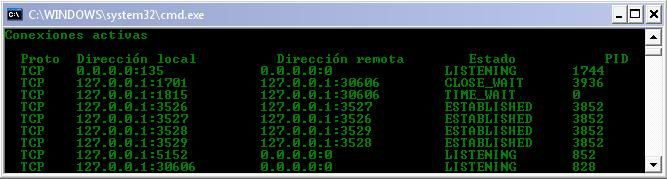

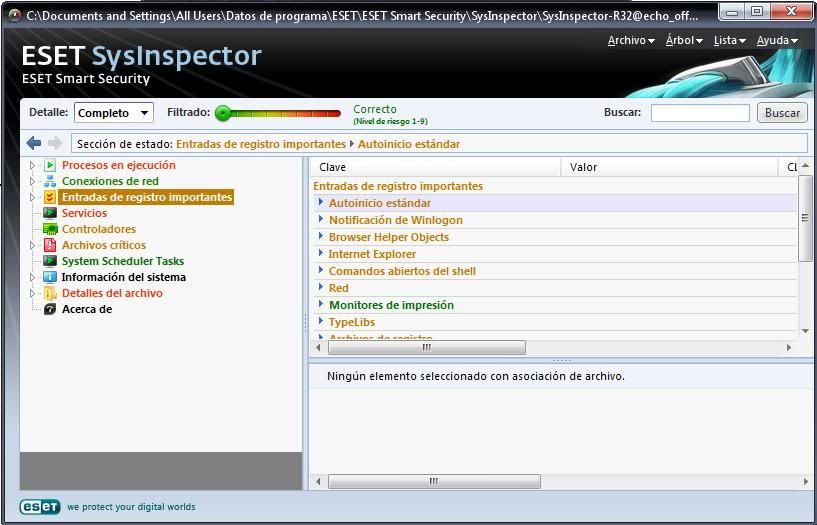

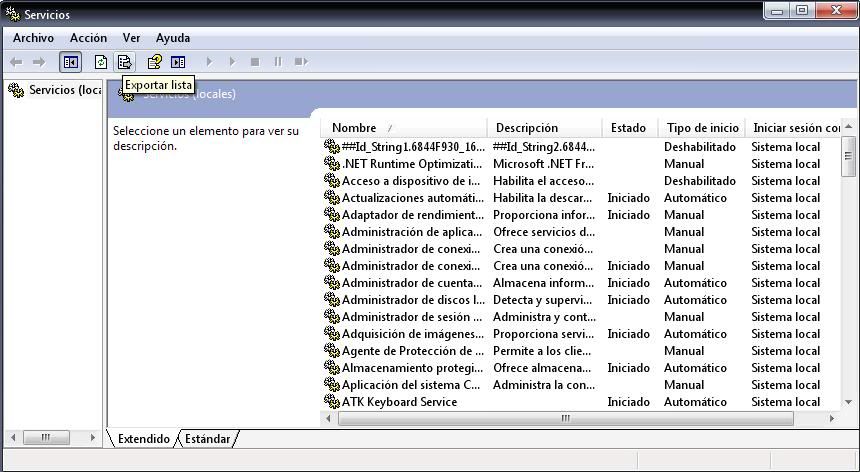

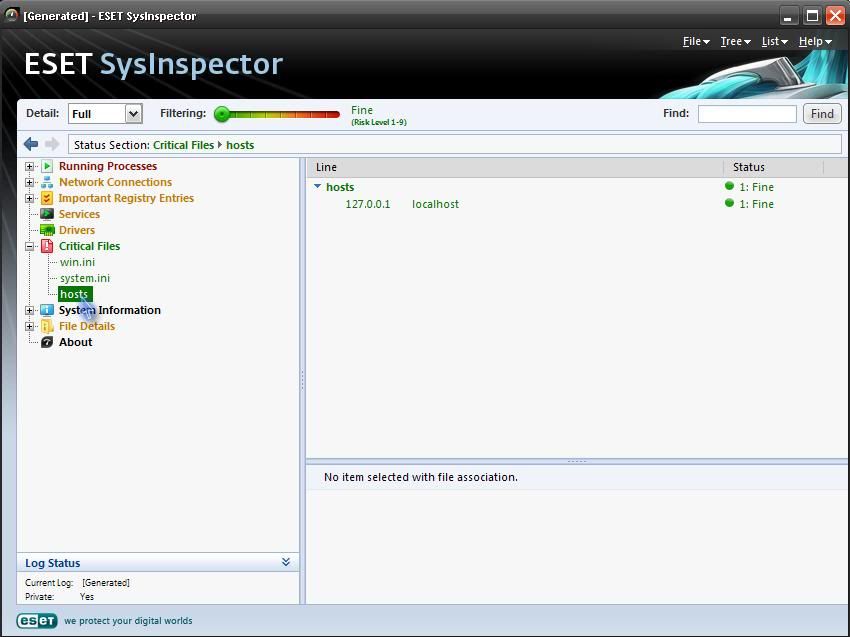

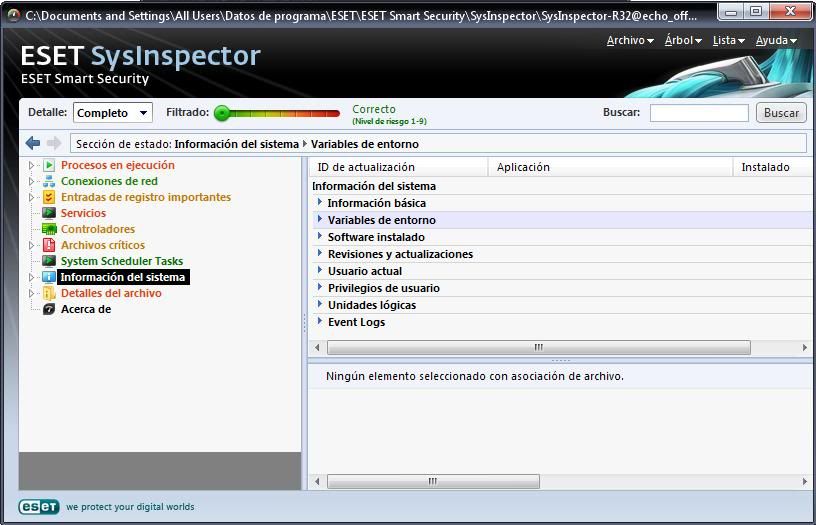

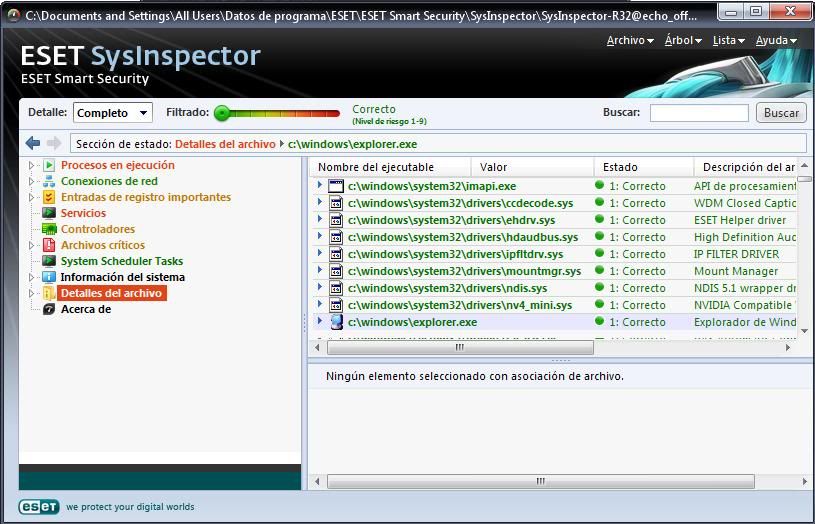

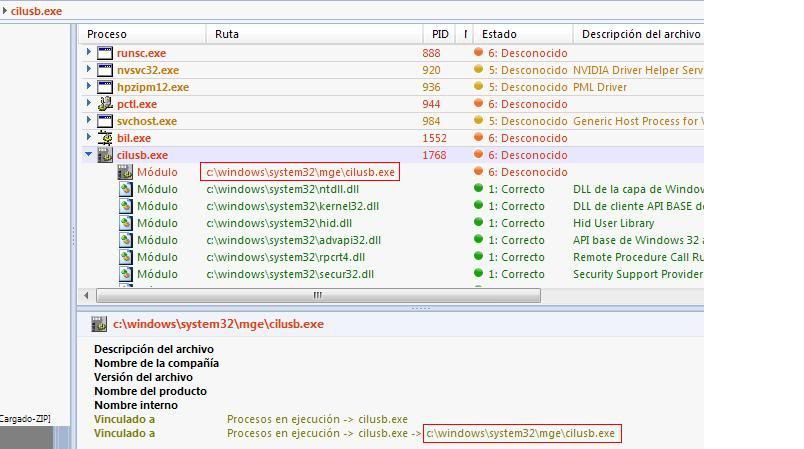

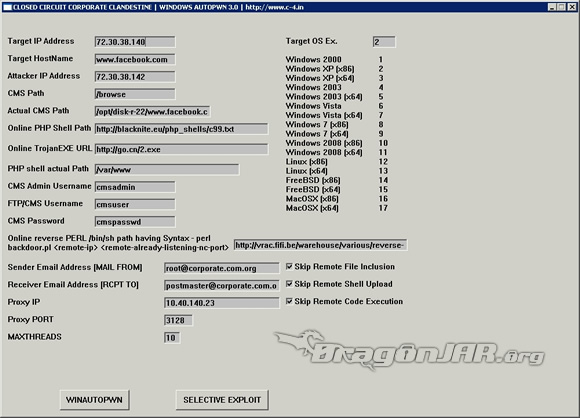

Esta en una I. Grafica de Mettagoofil. les explico:

Metagoofil es una herramienta de recolección de información diseñada para la extracción de metadatos de documentos públicos (pdf, doc, xls, ppt, docx, pptx, xlsx) pertenecientes a una empresa objetivo.

Metagoofil realizará una búsqueda en Google para identificar y descargar los documentos en el disco local y luego extraer los metadatos de bibliotecas diferentes, como Hachoir, PdfMiner? y otros. Con los resultados se generará un informe con los nombres de usuario, versiones de software y servidores o nombres de máquinas que ayuda a los probadores de penetración en la fase de recopilación de información.

Descarga: No tienes permitido ver los links. Registrarse o Entrar a mi cuenta